Цели обновления по: Зачем нужно обновлять программы на компьютере? – Зачем нужно обновлять программное обеспечение

Зачем нужно обновлять программы на компьютере?

Часто пользователи отказываются обновлять установленные программы — зачем, если все и так нормально работает? А вдруг после обновления слетят настройки или программа начнет вылетать с ошибкой? И вообще, сейчас есть дела поважнее…

Зачем обновлять ПО?

Что вообще дает обновление программ? Ну, обновление обновлению рознь. Некоторые приносят с собой новые функции или улучшают уже существующие. Другие обеспечивают совместимость программ друг с другом, с разными протоколами, новыми версиями ОС и другими полезными штуками. Лучше совместимость — меньше всяких ошибок, зависаний, вылетов и тормозов. Еще бывают обновления безопасности: они закрывают уязвимости и исправляют критические ошибки в программах.

То есть если поставить все обновления, то система и программы станут безопаснее, стабильнее и функциональнее. Вот по этой причине и надо обновлять ПО. Конечно, бывают такие ситуации, когда апдейт исправляет одну ошибку и одновременно добавляет другую, но это тема для отдельного разговора.

Зачем надо обновлять ПО? (риторический вопрос) https://t.co/9cQL2wCu74 pic.twitter.com/MImUBNsBcc

— Евгений Касперский (@e_kaspersky_ru) November 27, 2014

Это правда так важно?

Когда все и так работает стабильно, а набор функций вас устраивает, возникает желание закрыть на обновления глаза. Но делать этого ни в коем случае не надо, потому что третий аспект — безопасность — никто не отменял.

Вы когда-нибудь слышали об эксплойтах? Эти вредоносные программы используют уязвимости в системе и программном обеспечении для того, чтобы получить повышенные права и возможность творить на компьютере все что угодно. Например, они устанавливают трояны для воровства денег и данных или для слежки за жертвами с помощью встроенных веб-камеры и микрофона.

В прошлом году эксплойт-кит Angler использовал уязвимости в Java, Flash и некоторых других плагинах для браузеров, чтобы массово заражать компьютеры пользователей троянами-вымогателями. Всего лишь за год такой «работы» преступники вынудили жертв отправить им около $30 млн.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

— Kaspersky Lab (@Kaspersky_ru) November 30, 2015

Обычно заражение происходит, когда преступники обманом убеждают жертву скачать и установить вредоносную программу. Но владельцам устаревших браузеров (например, старого Internet Explorer) достаточно просто зайти на зараженный сайт, чтобы предоставить преступникам доступ к своему компьютеру.

Получается, что чем дольше вы не обновляли программы и систему, тем больше в них с тех пор нашли уязвимостей. Их стараются закрывать в обновлениях, однако если апдейты не ставить, то дыры остаются незакрытыми и эксплойты вполне могут их использовать, чтобы установить на ваш компьютер всякие чудеса киберкриминальной мысли.

Что обновлять в первую очередь?

Прежде всего нужно устанавливать системные обновления (напомним, что Windows 10 сама ставит их в обязательном порядке). Также обязательно нужно обновлять:

В сериале «Adobe патчит» новая серия: в Acrobat, Reader и ColdFusion закрыты 95 уязвимостей https://t.co/o2E5kY4lo5 pic.twitter.com/e7AbsTeUZq

— Kaspersky Lab (@Kaspersky_ru) May 11, 2016

И не забывайте, что загружать обновления можно только с сайта производителя, иначе есть риск поставить вместо программы какую-нибудь заразу.

Как обо всем этом не думать?

Знать о том, что обновления — это полезно, конечно, хорошо. Но их же нужно еще и ставить — а это зачастую такая морока! Чтобы не тратить свое время на разнообразные апдейты, можно установить специальную программу, которая будет следить за всем вместо вас. Пользователи последних версий Kaspersky Internet Security и Kaspersky Total Security могут использовать новую функцию — «Обновление программ».

По умолчанию этот модуль отключен. Активировав его, вы позволите нашему решению автоматически загружать и устанавливать обновления и заплатки безопасности с сайта производителя. Модуль работает в фоновом режиме и не мешает пользоваться компьютером. Если же вам по каким-то причинам нравится старая версия программы, вы можете добавить ее в список исключений.

Зачем нужно обновлять программное обеспечение

Зачем нужно обновлять программное обеспечение

Зачем обновлять программы на ноутбуке, планшете, смартфоне, рабочем компьютере? Казалось бы, ваш гаджет работает стабильно, функционал программы вас полностью устраивает и у вас нет ни малейшего желания что-то менять – еще и тратить на это драгоценное время. Для того чтобы убедиться в обратном, следует понимать причины, по которым разработчики выпускают обновления и предлагают вам установить их. Когда вендорам становится известно о критических уязвимостях в продуктах, брешах в безопасности, когда они вносят незначительные усовершенствования в программы, добавляют новые функции или решают проблемы совместимости, они выпускают обновления. Своевременное обновление ПО гарантирует, что вы используете наиболее актуальную версию без багов и уязвимостей.

При этом признайтесь себе, как часто, когда ваш компьютер или смартфон сообщает о том, что доступно обновление ПО, вы закрываете уведомление, через минуту забыв о нем? Бывает сложно прерваться в середине какого-то занятия, будь то работа с документами, просмотр фильма, игра или просто веб-серфинг, но если систематически пропускать обновления, это может обернуться серьезными последствиями для ваших гаджетов и информации, на них содержащейся. Немного времени, потраченного на обновление ПО, сэкономит вам массу усилий, которые в конце концов придется потратить на чистку компьютера от вирусов или кое-что пострашнее, вроде дешифровки информации и общения с кибер-вымогателями. Как скоро злоумышленники обнаружат уязвимости и воспользуются ими – лишь вопрос времени.

Какое программное обеспечение обновлять особенно важно?

В первую очередь обновление должно коснуться операционных систем. Продукт компании Microsoft, система Windows 10, в отличие от предыдущих версий, обновляется автоматически в регулярном режиме по мере появления системных обновлений. Обладатели более старших версий после включения Центра обновления в Windows будут получать извещения при наличии обновлений, готовых к установке. Системы Linux и macOS также уведомляют пользователей при появлении доступных обновлений.

Кроме того, в актуальной версии рекомендуется поддерживать браузеры. Такие браузеры, как Google Chrome и Mozilla Firefox, обновляются автоматически, поэтому если вы пользуетесь ими, никаких усилий с вашей стороны не потребуется. Если же вы адепт, например, Internet Explorer, то вам необходимо обновлять браузер регулярно вручную. При виде уведомления, предлагающего начать обновление, не стоит пропускать его – лучше cделать это сразу же.

Конечно же, важно обновлять антивирусы. Новые вирусы появляются постоянно и старые версии антивирусов, разумеется, бессильны против них. Поэтому чтобы ваш компьютер или смартфон был максимально защищен, насколько это возможно, вам нужно не просто установить антивирус и забыть о нем – а регулярно обновлять версию.

Также не стоит забывать про обновление программного обеспечения, название которого начинается со слова Adobe. По данным издания BleepingComputer, которое проанализировало статистику сайта CVE Details, занимающегося агрегацией всех публично обнаруженных багов, существенную долю среди «лидеров» по количеству уязвимостей за 2016 год составляют Adobe Flash Player (266 уязвимостей), Adobe Acrobat DC (227), Adobe Acrobat Reader DC (227), Adobe Acrobat (224).

Самым же уязвимым продуктом 2016 года в BleepingComputer назвали операционную систему Android. На CVE Details сообщается о 523 обнаруженных в Android уязвимостях. Поэтому убедитесь, что ваши планшеты и смартфоны, работающие на этой платформе, надежно защищены антивирусом, который вы своевременно обновляете – уведомления о появлении новых версий вы можете периодически видеть в верхней части дисплея вашего гаджета. Там же вы можете видеть оповещения обо всех доступных обновлениях приложений, которыми также не стоит пренебрегать. Угроза может прийти, откуда вы совсем не ждете, например, от полюбившегося вам мессенджера , который вы активно используете, или от социальной сети , завсегдатаем которой являетесь.

Зачем нужно обновлять программное обеспечение

Зачем обновлять программы на ноутбуке, планшете, смартфоне, рабочем компьютере? Казалось бы, ваш гаджет работает стабильно, функционал программы вас полностью устраивает и у вас нет ни малейшего желания что-то менять – еще и тратить на это драгоценное время. Для того чтобы убедиться в обратном, следует понимать причины, по которым разработчики выпускают обновления и предлагают вам установить их. Когда вендорам становится известно о критических уязвимостях в продуктах, брешах в безопасности, когда они вносят незначительные усовершенствования в программы, добавляют новые функции или решают проблемы совместимости, они выпускают обновления. Своевременное обновление ПО гарантирует, что вы используете наиболее актуальную версию без багов и уязвимостей.

При этом признайтесь себе, как часто, когда ваш компьютер или смартфон сообщает о том, что доступно обновление ПО, вы закрываете уведомление, через минуту забыв о нем? Бывает сложно прерваться в середине какого-то занятия, будь то работа с документами, просмотр фильма, игра или просто веб-серфинг, но если систематически пропускать обновления, это может обернуться серьезными последствиями для ваших гаджетов и информации, на них содержащейся. Немного времени, потраченного на обновление ПО, сэкономит вам массу усилий, которые в конце концов придется потратить на чистку компьютера от вирусов или кое-что пострашнее, вроде дешифровки информации и общения с кибер-вымогателями. Как скоро злоумышленники обнаружат уязвимости и воспользуются ими – лишь вопрос времени.

Какое программное обеспечение обновлять особенно важно?

В первую очередь обновление должно коснуться операционных систем. Продукт компании Microsoft, система Windows 10, в отличие от предыдущих версий, обновляется автоматически в регулярном режиме по мере появления системных обновлений. Обладатели более старших версий после включения Центра обновления в Windows будут получать извещения при наличии обновлений, готовых к установке. Системы Linux и macOS также уведомляют пользователей при появлении доступных обновлений.

Кроме того, в актуальной версии рекомендуется поддерживать браузеры. Такие браузеры, как Google Chrome и Mozilla Firefox, обновляются автоматически, поэтому если вы пользуетесь ими, никаких усилий с вашей стороны не потребуется. Если же вы адепт, например, Internet Explorer, то вам необходимо обновлять браузер регулярно вручную. При виде уведомления, предлагающего начать обновление, не стоит пропускать его – лучше cделать это сразу же.

Конечно же, важно обновлять антивирусы. Новые вирусы появляются постоянно и старые версии антивирусов, разумеется, бессильны против них. Поэтому чтобы ваш компьютер или смартфон был максимально защищен, насколько это возможно, вам нужно не просто установить антивирус и забыть о нем – а регулярно обновлять версию.

Также не стоит забывать про обновление программного обеспечения, название которого начинается со слова Adobe. По данным издания BleepingComputer, которое проанализировало статистику сайта CVE Details, занимающегося агрегацией всех публично обнаруженных багов, существенную долю среди «лидеров» по количеству уязвимостей за 2016 год составляют Adobe Flash Player (266 уязвимостей), Adobe Acrobat DC (227), Adobe Acrobat Reader DC (227), Adobe Acrobat (224).

Самым же уязвимым продуктом 2016 года в BleepingComputer назвали операционную систему Android. На CVE Details сообщается о 523 обнаруженных в Android уязвимостях. Поэтому убедитесь, что ваши планшеты и смартфоны, работающие на этой платформе, надежно защищены антивирусом, который вы своевременно обновляете – уведомления о появлении новых версий вы можете периодически видеть в верхней части дисплея вашего гаджета. Там же вы можете видеть оповещения обо всех доступных обновлениях приложений, которыми также не стоит пренебрегать. Угроза может прийти, откуда вы совсем не ждете, например, от полюбившегося вам мессенджера, который вы активно используете, или от социальной сети, завсегдатаем которой являетесь.

Безопасность обновления программного обеспечения / Habr

От переводчика: я наткнулся на TheUpdateFramework при поиске библиотек, реализующих автоматическое обновление ПО на десктопе. С одной стороны, мне показалось интересным и обстоятельным представленное ниже описание аспектов безопасности систем обновления ПО; с другой — наверняка помимо академических исследований, хоть и под крылом LinuxFoundation, можно найти много годных решений. Можете предлагать варианты в комментариях.

Мы можем считать систему обновления ПО «безопасной», если:

- она узнает о последних доступных обновлениях своевременно

- любые загруженные системой обновления файлы являются корректными, и

- отсутствуют вредные последствия от проверки или загрузки файлов.

Чтобы этого добиться, требуются работоспособные превентивные стратегии против множества потенциальных атак.

Ниже перечислены некоторые из известных атак на системы обновления ПО, включая слабости, делающие эти атаки возможными. Чтобы спроектировать безопасный фреймворк обновления ПО, необходимо понять эти атаки и разработать стратегии защиты. Некоторые из этих недостатков могут быть связаны друг с другом, в зависимости от архитектуры и реализации определенной системы обновления ПО.

- Установка произвольного ПО. Атакующий может подставить произвольные файлы в ответ на запросы на скачивание и установить всё что пожелает в клиентскую систему, даже без определения неправомерности таких действий.

- Атаки отката обновления. Атакующий предоставляет системе обновления ПО файлы более старой версии, чем сейчас установлена на клиенте. Пользователь устанавливает версию, которая возможно содержит уязвимости, без возможности узнать, что эта версия устарела. Позднее уязвимости могут эксплуатироваться атакующим.

- Атаки перемотки. Атакующий произвольным образом увеличивает номер версии, делая ее намного выше текущего значения, таким образом обманывая систему обновления ПО и заставляя ее считать, что любые последовательные апдейты на самом деле пытаются откатить версию ПО на клиента на предыдущую, устаревшую версию. В некоторых ситуациях, например в случае наличия максимально возможного номера версии, преступник может использовать этот максимум, чтобы система обновления никогда не смогла установить новый апдейт.

- Атаки неограниченной заморозки. Атакующий продолжает возвращать системе обновления ПО файлы, которые клиент уже видел. В результате, клиент продолжает находиться в неведении насчет новых версий ПО.

- Атаки бесконечных данных. В ответ на запрос на скачивание атакующий возвращает бесконечный поток данных, напрямую причиняя вред клиенту (например, заполнением диска или оперативной памяти).

- Атаки медленного ответа. Атакующий отвечает клиентам очень медленным потоком данных, что в конечном итоге приводит к тому, что клиент никак не может завершить процесс обновления ПО.

- Атаки лишних зависимостей. Атакующий сообщает клиенту, что для установки требуемого ПО также требуется установить стороннее ПО (привет, mail.ru — прим. пер.). Это стороннее ПО может быть из надежного источника, но тем не менее иметь известные уязвимости, которые может эксплуатировать злоумышленник.

- Атаки со смешанным сочетанием. Атакующий возвращает клиенту снимок репозитория, который содержит файлы, никогда не существовавшие в одной ревизии одновременно. Это может приводить к установке устаревших версий зависимостей и другим, более сложным последствиям.

- Установка другого ПО. Атакующий возвращает клиенту доверенный файл, который просто не является тем, что хотел установить клиент.

- Вредоносные зеркала, предотвращающие обновления. Атакующий контролирует одно из зеркал репозитория и может использовать его для предотвращения получения клиентами обновлений из других, не зараженных зеркал.

- Уязвимости компроментации ключей. Атакующий, которые может скомпрометировать единственный в системе ключ (или несколько ключей, числом не более заданного порога), может скомпрометировать клиентов. Эти атаки могут возникать как в случае доверия единственному онлайн-ключу (например, при защите обновлений только SSL-шифрованием), так и в случае единственного оффлайн-ключа (для большинства систем обновления ПО, которые используют ключи для подписи).

Для того, чтобы убедиться в защищенности системы от всех описанных выше атак, архитектура и реализация Фреймворка Обновлений (TUF) полагается на несколько основных концепций. Подробности того, как TUF передает информацию, описанную выше, можно посмотреть в документации к метаданным.

Доверие

Доверие к загруженным файлам в действительности означает предположение, что файлы были предоставлены стороной без уязвимых архитектурных решений. Двумя часто ускользающими от внимания аспектами доверия в системе обновления ПО являются следующие:

- Доверие не должно предоставляться навечно. Необходимо отзывать доверие, если оно не обновляется.

- Доверие не должно предоставляться одинаково для всех участников. Этот тип разделенного доверия означает, что можно доверять только тем файлам участника, предоставление которых данным участником оговорено корневой ролью.

Уменьшение рисков для ключей (устойчивость к компроментации)

Криптографические подписи являются обязательным компонентом обеспечения безопасности в системах обновления ПО. Безопасность ключей, используемых в данных подписях, напрямую влияет на безопасность клиентов, которых защищает система. Вместо того, чтобы наивно полагать, что приватные ключи никогда не могут быть скомпрометированы, безопасные системы обновления ПО должны предвидеть, как уберечь клиентов от возможности компроментации этих ключей. Это основной принцип устойчивости к компроментации.

Обеспечение безопасности клиентов при компрометации ключа включает в себя:

- Быструю и безопасную замену и отзыв ключа.

- Минимальное доверие ключам с высоким риском компроментации. Ключи, которые хранятся онлайн или используются в системах автоматизации не должны создавать мгновенную угрозу для клиентов при компрометации.

- Использование множества ключей и порог/кворум подписей.

Целостность

Обеспечение целостности в Фреймворке Обновлений (TUF) относится не только к отдельным файлам, но также и к репозиторию в целом. Довольно очевидно, что клиенты должны проверять, что отдельные файлы корректны. Уже не так очевидно, но всё ещё очень важно для клиентов быть уверенными, что ревизия репозитория в целом корректна. Например, если доверенный источник предоставляет два файла, система обновления ПО должна видеть последние версии обоих файлов (не только одного), и только те версии этих двух файлов, которые существуют в репозитории одновременно.

Актуальность

Так как обновления ПО часто исправляют уязвимости, для систем обновления ПО важно получать последние доступные версии. Атакующий может попробовать заставить клиента установить устаревшие версии ПО или просто убедить клиента в том, что новые обновления отсутствуют.

Обеспечение актуальности означает:

- Никогда не принимать файлы более старые чем те, что уже установлены.

- Определять возможные проблемы с получением обновлений.

Стоит заметить что, если атакующий отвечает на запросы клиента, не всегда возможно провести успешное обновление. Однако, клиент должен быть способен определять вероятность существования обновлений, которые он не может получить.

В добавление к безопасной архитектуре, в TUF также ведется работа против уязвимостей реализации, включая уязвимости, общие для систем обновления ПО. В некоторых случаях для этого используется включение дополнительной информации в метаданные обновлений. Например, знание об ожидаемом размере скачиваемого файла позволяет TUF ограничить объем скачиваемых данных. В результате, TUF защищен против атаки бесконечных данных, обсуждавшейся выше.

Обновления программного обеспечения. Инструкция по управлению

Инструкция по управлению обновлениями программного обеспечения.

1. Общие положения

1.1 Настоящая инструкция устанавливает порядок и правила создания, изменения, блокировки обновлений программного обеспечения (ПО) в информационных системах (ИС) организации.

1.2 Требования настоящей инструкции распространяются на сотрудников Управления Информационных Технологий (УИТ) организации.

1.3 Контроль исполнения требований данной инструкции возлагается на администратора информационной безопасности (АИБ).

1.4 Несвоевременная или неконтролируемая установка обновлений ПО может привести к нарушению ИБ ИС из-за уязвимостей ПО. Эти уязвимости могут быть использованы для осуществления атак на ИС организации как внутри, так и снаружи сети организации, с целью прерывания деятельности или хищения конфиденциальной информации. Также в этом случае возможно снижение функциональности ПО организации.

1.5 Управление обновлениями заключается в контроле за состоянием программного обеспечения в рабочей среде, а также за переносом программных средств из тестовой в рабочую среду.

2. Комплекс требований

2.1 Уязвимости безопасности ПО сторонних производителей должны устраняться обновлениями (патчами) безопасности этих производителя не позднее 30 дней со дня их выхода.

2.2 АИБ должен информировать системных администраторов о новых обновлениях безопасности. Информацию о них он должен получать из следующих источников, но не ограничиваясь (возможно использование дополнительных источников информации).

2.3 Ежемесячно АИБ (или заменяющим его лицом) осуществляется сканирование программного обеспечения на предмет выявления неустановленных обновлений. Отчет о сканировании должен включаться в ежемесячный отчет о состоянии информационной безопасности.

2.4 Результаты сканирования должны быть проанализированы и занесены в еженедельный проверочный лист. В случае выявления уязвимости, составляется письменный отчет и направляется ответственному за данное устройство с указанием уязвимостей.

2.5 На новые средства вычислительной техники перед вводом их в рабочую среду ИС должны устанавливаться все необходимые обновления безопасности на всё установленное ПО.

2.6 Должен существовать инвентаризационный лист используемого программного обеспечения, а также список разрешенного программного обеспечения для возможности мониторинга уязвимостей.

2.7 Ежемесячный и еженедельный отчет не должен содержать ни одного программного продукта с незакрытой уязвимостью, для которой выпущено обновление более 30 дней назад или не было принято решение об исключении из требований данного стандарта с занесением результатов в проверочный лист.

2.8 АИБ обязан осуществлять анализ текущего состояния рабочей среды, отслеживать новые уязвимости безопасности, своевременное информировать администраторов.

2.9 Администраторы серверов и сетевых устройств обязаны своевременно тестировать, устанавливать обновления и осуществлять их регистрацию, а также осуществлять контроль за появлением новых функциональных обновлений (добавляющих функционал или решающих проблему с функциональностью).

2.10 С целью минимизации рисков возможной несовместимости установленного обновления с установленным программным обеспечением, необходимо:

- протестировать обновления на определенной заранее группе персональных компьютеров и серверов:

- в течении 3-5 рабочих дней произвести мониторинг с целью выявления возможной несовместимости установленного обновления безопасности ПО.

3. Ответственность

3.1 Виновные в нарушении условий настоящей Инструкции несут ответственность в соответствии с законодательством Российской Федерации, трудовым договором, должностной инструкцией.

4. Заключительные положения

4.1 Общий текущий контроль исполнения настоящей инструкции осуществляет АИБ.

4.2 АИБ поддерживает настоящую инструкцию в актуальном состоянии.

4.3 Изменения и дополнения в настоящую инструкцию утверждаются директором организации.

4.4 Инструкция вступает в силу с момента утверждения директором организации.

Скачать ZIP файл (16127)

Пригодились документы — поставь «лайк»:

Почему важно обновлять Windows и установленные в ней программы

Почему важно обновлять Windows и установленные в ней программы

Устранение уязвимостей — это задача разработчиков, но за установку исправлений отвечаете вы. Данный материал целиком посвящен одной из самых важных тем безопасной работы в Windows – своевременному обновлению операционной системы и приложений, которые в ней установлены.

Автор: Вадим Стеркин

Это вторая статья из цикла «Безопасность в Windows, не прилагая усилий». В первой статье мы разобрались с тем, где спрятаны рекомендации Microsoft, поговорили о роли кнопки «Да» в обеспечении безопасности системы и определили преимущества лицензионного программного обеспечения. Данный материал целиком посвящен одной из самых важных тем безопасной работы в Windows – своевременному обновлению операционной системы и приложений, которые в ней установлены.

Обновление сторонних программ

А «яву» я всегда отменяла, когда предлагали обновить. Думала, что это не нужно…

Владелица стильного ноутбука Sony

В эпиграф вынесены слова моей хорошей знакомой, которые она произнесла, обнаружив у себя то, что вы видите на рисунке ниже. Ее ноутбук укомплектован новейшей операционной системой Microsoft, защитные настройки которой вполне стандартны. Но лишь наличие антивируса спасло ее от заражения, вызванного прошлогодней уязвимостью в популярной платформе Sun Java — она установлена у миллионов пользователей. Программа пыталась обновиться неоднократно, но ей не разрешили, т.к. было непонятно, зачем это нужно.

Увеличить рисунок

Рисунок 1 — Антивирус подстраховал давно не обновлявшуюся платформу Sun Java

Программы время от времени обновляются, и это не всегда связано с безопасностью, но в первую очередь именно ради нее нужно их обновлять. Защиту операционной системы Windows могут компрометировать не только собственные уязвимости, но и сторонние программы, и я не случайно начинаю с них. Злоумышленники все более активно атакуют системы ничего не подозревающих пользователей через их браузеры, но при этом далеко не всегда уязвимость браузера является причиной успешной атаки. Нередко вредоносные программы проникают через «дыры» в плагинах и надстройках, например, проигрывателях и сторонних панелях.

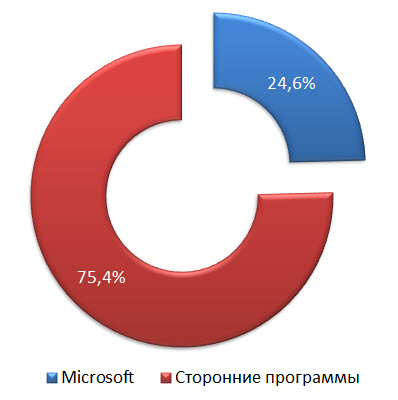

Microsoft приводит очень интересную статистику в своем последнем отчете по безопасности (за вторую половину 2009 года). По данным компании, в операционных системах Windows Vista и Windows 7 при атаках через браузер 3/4 уязвимостей приходятся на сторонние программы (причем картину подпортила уязвимость в Windows Vista, т.к. в первой половине года на долю Microsoft приходилось лишь 15% уязвимостей).

Рисунок 2 – Использование уязвимостей при атаках через браузер в Windows Vista и Windows 7 (данные Microsoft за вторую половину 2009 г)

В десятке наиболее активно эксплуатируемых через браузер уязвимостей три «дырки» принадлежат Microsoft, а семь – сторонним программам, но при этом чуть ли не половина всех атак приходятся на одну недоработку в Adobe Reader, который помимо нее отрядил еще две уязвимости в горячую десятку. А самое примечательное то, что в ней четыре уязвимости 2007 года, а одна – вообще 2006 года. Конечно, все они уже закрыты разработчиками.

Если данные Microsoft не внушают вам доверия, изучите сводки других компаний, работающих в сфере информационной безопасности. Так, аналитик лаборатории Касперского в отчете об информационных угрозах за первый квартал 2010 года, тоже приходит к выводу, что пользователи вовсе не спешат обновлять установленные программы, несмотря на доступность исправлений.

Увеличить рисунок

Рисунок 3 – Доступно обновление для Adobe Flash Player, не откладывайте его установку

К числу программ, которые необходимо своевременно обновлять, относятся:

- Adobe Reader;

- Adobe Flash Player;

- Sun Java;

- Apple QuickTime;

- надстройки браузеров.

И, конечно, нужно обновлять сами браузеры – все они имеют собственные возможности обновления, кроме Internet Explorer, который обновляется с помощью Windows Update.

Обновление операционной системы Windows и программ Microsoft

Того, кто не задумывается о далеких трудностях, поджидают близкие неприятности.

Конфуций

Обновление операционной системы – это не только установка исправлений и заплаток, но и переход на новую платформу. Windows Vista и Windows 7 лучше защищены, чем Windows XP, что находит подтверждение в цифрах.

Переход на Windows 7

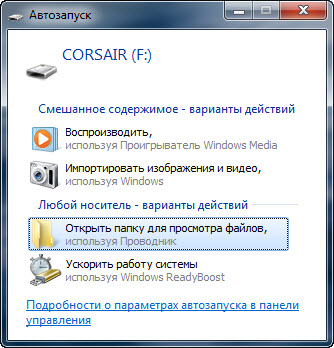

В пользу перехода на новую операционную систему существуют разные аргументы, но безопасность – один из важнейших. Новые версии Windows учитывают опыт предыдущих систем, поэтому некоторые возможности атаки устраняются на конструктивном уровне. Так, немало крови выпили и еще продолжают пить вредоносные программы, которые переносятся на «флэшке» или карте памяти и при ее подключении скрытно выполняются с помощью файла autorun.inf, используя функцию автоматического запуска в Windows.

В Windows 7 наконец-то отключили автоматический запуск со съемных носителей, оставив только возможность автоматического воспроизведения (AutoPlay), хотя в русской версии операционной системы она все равно называется автозапуском.

Рисунок 4 – В Windows 7 при подключении съемного носителя вы можете выбрать действие, но автоматического запуска программ не происходит

Автозапуск в Windows 7 сохранился только для оптических дисков (CD/DVD), на которых экономически невыгодно распространять вредоносные программы.

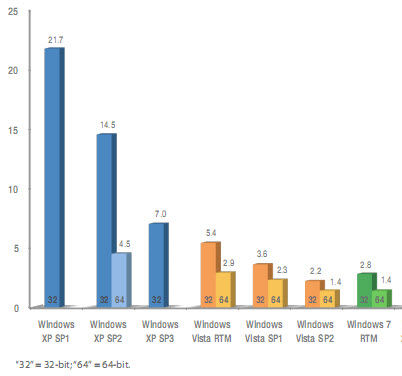

Microsoft подсчитывает уровень заражений операционных систем с помощью средства удаления вредоносных программ (MSRT), которое распространяется по каналу Windows Update, причем учитывается уровень пакета исправлений системы и ее архитектура.

Рисунок 5 — Количество компьютеров, очищенных MSRT за каждую 1000 запусков утилиты (данные Microsoft, вторая половина 2009 г.)

Понимать эти цифры нужно так, что MSRT за 1000 запусков на Windows XP SP3 обнаруживала и удаляла вредоносные программы на 7 компьютерах, а на Windows 7 RTM таких было в среднем лишь 4,2. Но любопытен также и расклад по архитектуре.

Если сравнить уровень заражений 32-разрядных систем, то в Windows XP SP3 он в два раза выше, чем в Windows Vista SP2 и Windows 7 RTM. Также обратите внимание, что 64-разрядные системы заражаются значительно реже, чем 32-разрядные, и это можно отнести на счет лучшего контроля над переполнением буфера, а также технологий Kernel Patch Protection и DEP. Однако аналитики Microsoft указывают и на другой фактор — более высокий уровень технической грамотности людей, использующих 64-разрядную архитектуру. Предположу, что когда настольные и мобильные компьютеры нижней ценовой категории начнут комплектоваться 4 Гб оперативной памяти, 64-разрядные системы пойдут в массы, и разрыв между архитектурами с точки зрения уровня заражений станет не таким значительным.

Так или иначе, чтобы обеспечить максимальную безопасность ОС Windows с минимальными усилиями, нужно переходить на 64-разрядную версию Windows 7 и, конечно, поддерживать ее в актуальном состоянии.

Установка обновлений с помощью Windows Update и Microsoft Update

В Windows 7 центр обновления Windows улучшился с точки зрения удобства и понятности использования, но его главное назначение осталось прежним. Он помогает поддерживать в актуальном состоянии систему и драйверы (сервис Windows Update) и программы Microsoft (сервис Microsoft Update).

Назначение обновлений

Обновления Windows и программ Microsoft можно поделить на две категории.

- Устранение уязвимостей и повышение безопасности. В первую очередь центр обновления Windows помогает поддерживать безопасность Windows, Internet Explorer и Microsoft Office. Исправления, устраняющие уязвимости, в центре обновлений Windows помечаются как важные. Microsoft выпускает их в широкий доступ во второй вторник каждого месяца для удобства организаций, но через центр обновления они нередко предлагаются раньше. Наряду с устранением уязвимостей, Microsoft распространяет и другие обновления, повышающие безопасность системы. Например, с помощью Windows Update обновляют свои базы антивирус Microsoft Security Essentials и защитник Windows, а Microsoft Outlook получает новые фильтры нежелательной почты. Средство удаления вредоносных программ (MSRT) также распространяется через Windows Update и успешно удаляет наиболее распространенных шпионов и троянов с компьютеров миллионов пользователей.

- Повышение стабильности и производительности. По каналу Windows Update на компьютер доставляются не только обновления безопасности. Многие производители устройств сотрудничают с Microsoft при разработке драйверов, и после проверки они становятся доступны в центре обновления Windows. Как правило, эти драйверы не обладают расширенными возможностями, которые доступны в пакетах, предлагаемых производителями оборудования на их сайтах. Но совместимость драйверов с Windows проверена в лабораториях Microsoft (при этом обязательно наличие 32- и 64-разрядных версий), поэтому стабильность работы весьма высока. С другой стороны, Microsoft распространяет обновления для операционной системы и Microsoft Office, которые улучшают совместимость приложений, исправляют ошибки и повышают производительность.

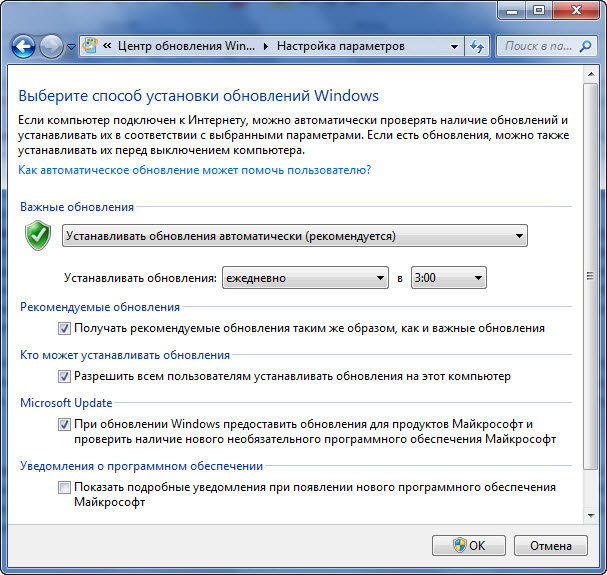

Рекомендация Microsoft по обновлению операционной системы и программ состоит в том, чтобы устанавливать все предлагаемые обновления автоматически. Именно этот способ загрузки и установки обновлений Windows 7 предлагает по умолчанию.

Увеличить рисунок

Рисунок 6 – Стандартные параметры установки важных и рекомендуемых обновлений в Windows 7

Обратите внимание, что не нужно ничего настраивать, чтобы обеспечить должный уровень безопасности, т.е. от вас не требуется никаких усилий. С помощью центра поддержки система лишь будет уведомлять вас о том, что обновления установлены.

Выборочная загрузка обновлений

Впрочем, не всегда нужна установка абсолютно всех обновлений, а также не исключено, что вы хотите контролировать процесс их загрузки и установки. В этом случае центр обновления Windows предлагает два варианта:

- доверить системе загрузку, но принимать решение об установке самостоятельно;

- настроить процесс так, что система будет только уведомлять о наличии обновлений, а решение о загрузке предоставит вам.

Например, если из пакета Microsoft Office установлены только Word, Excel и PowerPoint, необязательно загружать обновления фильтра нежелательной почты для Outlook или исправления OneNote. Такая тактика может быть оправдана для пользователей с узкими Интернет каналами или лимитированными тарифными планами. В этом случае можно избирательно подходить к загрузке исправлений, скрывая ненужные в центре обновления Windows. Однако необходимо учесть, что установив ранее не использовавшееся приложение Office, нужно сразу же загрузить скрытые обновления, т.к. система уже не будет о них напоминать.

Исходя из своего опыта, отмечу, что такой подход в итоге приводит к задержкам в установке обновлений. Ведь в тот момент, когда система уведомляет нас об их наличии, мы всегда заняты чем-то другим (а, возможно, еще и перезагружаться придется).

Рисунок 7 — Центр поддержки Windows 7 напоминает о том, что пора установить обновления

Отвлекаться на такую мелочь не хочется, поэтому установка откладывается «на потом». Но на протяжении этого времени системе и приложениям не обеспечивается необходимый уровень безопасности, поэтому нужно быть весьма дисциплинированным человеком, чтобы вовремя устанавливать обновления, о которых сообщает Windows. Не говоря уже о ежемесячных посещениях сайта Microsoft, чтобы выудить из бюллетеней безопасности ссылки на необходимые обновления. Поэтому проще всего устанавливать обновления автоматически, тем более что это не требует никаких усилий.

Дополнительные сведения вы найдете в материалах о центре обновления Windows 7 на OSZone.net.

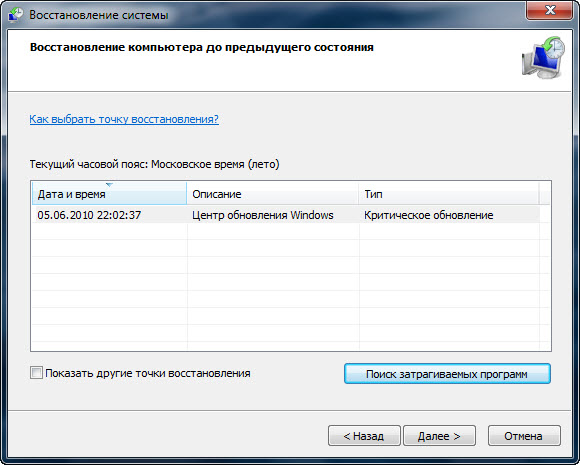

Точки восстановления системы

Каким бы способом вы не обновляли Windows 7, система всегда создает точку восстановления перед установкой исправлений.

Увеличить рисунок

Рисунок 8 — Точки восстановления создаются автоматически при каждой установке обновлений

Это хорошая страховка на случай, если что-то пойдет не так, и нормальная работа Windows окажется нарушена. При самых худших раскладах система может перестать загружаться, и вернуть ее к жизни без точки восстановления будет весьма затруднительно. Если защита системы включена, вы всегда сможете загрузиться в среду восстановления Windows RE и откатиться на точку, созданную до возникновения проблемы.

Если наряду с Windows 7 у вас установлена Windows XP, точки восстановления новой системы будут пропадать при каждой загрузке старой. Обойти это можно, лишь сделав раздел с Windows 7 недоступным из Windows XP. Осуществляется это добавлением одного параметра в реестр или шифрованием раздела Windows 7 с помощью BitLocker, а подробные инструкции вы найдете в статье KB926185 базы знаний Microsoft.

Заключение

Переход на новую платформу клиентских систем Microsoft означает работу в более безопасной среде. В Windows 7 уровень заражений значительно ниже, чем в Windows XP SP3, причем в 64-разрядной архитектуре реализованы дополнительные защитные меры. Чтобы обезопасить себя от современных угроз, необходимо поддерживать Windows 7 в актуальном состоянии, и для этого в системе предусмотрен механизм полностью автоматического обновления. Но его затруднительно использовать в нелицензионной системе, поэтому для обеспечения должного уровня безопасности приходится прилагать дополнительные усилия.

Переход на новую платформу клиентских систем Microsoft означает работу в более безопасной среде. В Windows 7 уровень заражений значительно ниже, чем в Windows XP SP3, причем в 64-разрядной архитектуре реализованы дополнительные защитные меры. Чтобы обезопасить себя от современных угроз, необходимо поддерживать Windows 7 в актуальном состоянии, и для этого в системе предусмотрен механизм полностью автоматического обновления. Но его затруднительно использовать в нелицензионной системе, поэтому для обеспечения должного уровня безопасности приходится прилагать дополнительные усилия.

Какую бы операционную систему Microsoft вы не использовали, уязвимости сторонних программ несут не меньше риска, чем недоработки в защите Windows, поэтому не откладывайте обновление приложений и надстроек браузеров. Если этого не делать, то в Интернете далеко от домашней страницы не уйдешь, т.к. заразиться можно при просмотре документа в формате PDF или флэш ролика.

Большинство угроз домашним системам исходит из Интернета, a окном в него служит браузер. В последнее время популярность Internet Explorer неуклонно снижается, что отчасти вызвано сложившимся мнением о том, что его использование небезопасно. В следующей статье мы посмотрим, действительно ли это так.

Все ссылки этой статьи

Инструкция по управлению обновлениями программного обеспечения

Инструкция по управлению обновлениями программного обеспечения

Общие положения

Настоящая инструкция устанавливает порядок и правила создания, изменения, блокировки обновлений программного обеспечения в информационных системах организации.

Требования настоящей инструкции распространяются на сотрудников отдела Информационных Технологий.

Контроль исполнения требований данной инструкции возлагается на администратора информационной безопасности организации.

Несвоевременная или неконтролируемая установка обновлений программного обеспечения может привести к нарушению информационной безопасности в информационных системах из-за уязвимостей программного обеспечения. Эти уязвимости могут быть использованы для осуществления атак на информационные системы организации как внутри так и с наружи сети организации, с целью прерывания деятельности или хищения конфиденциальной информации. Также в этом случае возможно снижение функциональности программного обеспечения организации.

Управление обновлениями заключается в контроле за состоянием программного обеспечения в рабочей среде, а также за переносом программных средств из тестовой в рабочую среду.

Инструкция разработана на основании рекомендаций информационной безопасности.

Комплекс требований

Уязвимости безопасности программного обеспечения сторонних производителей должны устраняться обновлениями (патчами) безопасности этих производителя не позднее 30 дней со дня их выхода.

Администратор информационной безопасности должен информировать системных администраторов о новых обновлениях безопасности. Информацию о них он должен получать из следующих источников, но не ограничиваясь (возможно использование дополнительных источников информации):

Ежемесячно администратором информационной безопасности (или заменяющим его лицом) осуществляется сканирование программного обеспечения на предмет выявления неустановленных обновлений. Отчет о сканировании должен включаться в ежемесячный отчет о состоянии информационной безопасности. Для данного сканирования допустимо, но не ограничиваясь, использование следующего программного обеспечения:.

- MBSA — Уязвимости продуктов Microsoft

- Nessus — Tenable Network Security

- xSpider — Security Scanner

Результаты сканирования должны быть проанализированы и занесены в еженедельный проверочный лист. В случае выявления уязвимости, составляется письменный отчет и направляется ответственному за данное устройство с указанием уязвимостей.

На новые средства вычислительной техники перед вводом их в рабочую среду информационной системы должны устанавливаться все необходимые обновления безопасности на всё установленное программное обеспечение.

Должен существовать инвентаризационный лист используемого программного обеспечения, а также список разрешенного программного обеспечения для возможности мониторинга уязвимостей.

Ежемесячный и еженедельный отчет не должен содержать ни одного программного продукта с незакрытой уязвимостью, для которой выпущено обновление более 30 дней назад или не было принято решение об исключении из требований данного стандарта с занесением результатов в проверочный лист.

Администратор информационной безопасности обязан осуществлять анализ текущего состояния рабочей среды, отслеживать новые уязвимости безопасности, своевременное информировать администраторов.

Администраторы серверов и сетевых устройств обязаны своевременно тестировать, устанавливать обновления и осуществлять их регистрацию, а также осуществлять контроль за появлением новых функциональных обновлений (добавляющих функционал или решающих проблему с функциональностью).

С целью минимизации рисков возможной несовместимости установленного обновления с установленным программным обеспечением, необходимо:

- протестировать обновления на определенной заранее группе персональных компьютеров и серверов;

- в течении 3-5 рабочих дней произвести мониторинг с целью выявления возможной несовместимости установленного обновления безопасности программного обеспечения.

Ответственность

Виновные в нарушении условий настоящей Инструкции несут ответственность в соответствии с законодательством Российской Федерации, трудовым договором, должностной инструкцией.

Заключительные положения

Общий текущий контроль исполнения настоящей инструкции осуществляет администратор информационной безопасности.

Администратор информационной безопасности поддерживает настоящую инструкцию в актуальном состоянии.

Изменения и дополнения в настоящую инструкцию утверждаются директором организации.

Инструкция вступает в силу с момента утверждения директором организации.

Скачать ZIP файл (17704)

Пригодились документы — поставь «лайк» или поддержи сайт материально: