Какие есть ценные бумаги: Ценные бумаги: виды, категории, классификация

Какие бывают ценные бумаги. Разновидности ценных бумаг на Московской бирже

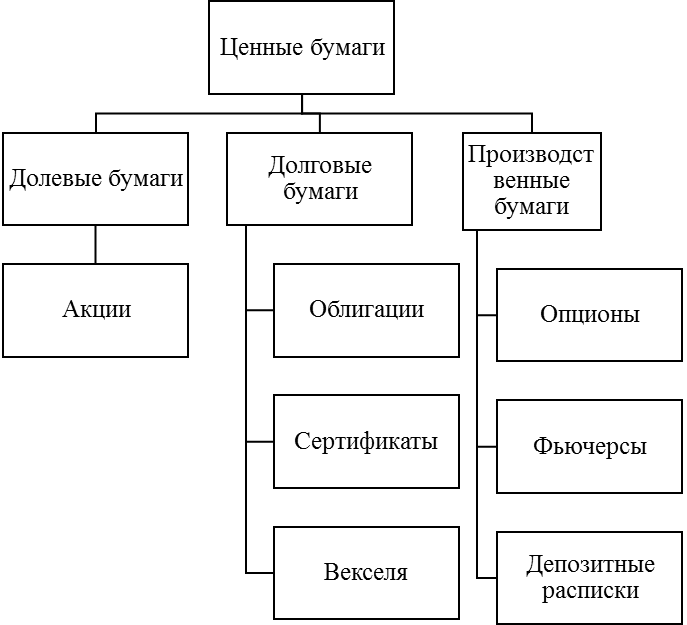

В процессе биржевых торгов трейдеры совершают сделки с различными ценными бумагами, такими как акции, облигации, депозитарные расписки, паи инвестиционных фондов и т. д. Причём на каждом из этих видов бумаг, как правило, реализуются свои определенные задачи и торговые методы, так как некоторые бумаги больше подходят для инвестирования, некоторые — для спекуляций, а некоторые — для осуществления страховочных действий с другими ценными бумагами (хеджирование). Поэтому необходимо понимать, какие бывают ценные бумаги, какие именно бумаги торгуются на Московской бирже, какие ценные бумаги (ЦБ) существуют в принципе (далеко не все ЦБ торгуются на бирже) и, соответственно, какова их специфика.

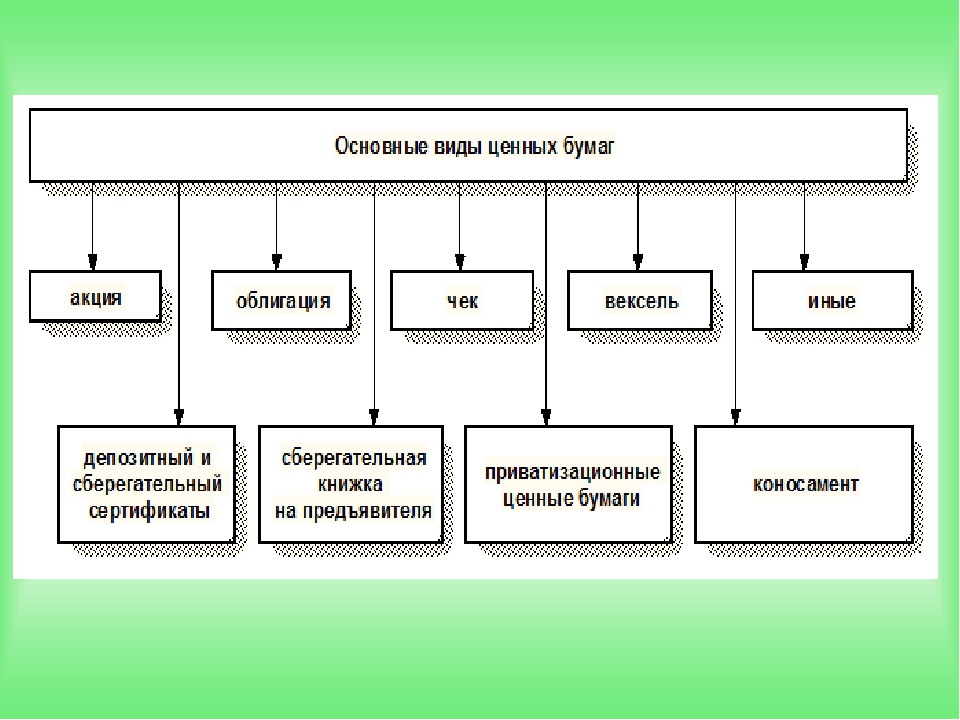

Прежде всего стоит дать определение ЦБ, которое представлено в Гражданском Кодексе РФ в 142 статье 7 главе. Ценная бумага — это документ, который удостоверяет в установленной форме и с соблюдением обязательных реквизитов соответствующие имущественные права. Что же касается трейдинга, то нужно в первую очередь сказать, что ЦБ бывают биржевыми (которые торгуются на бирже) и внебиржевыми, которые соответственно не торгуются на бирже, и их очень много: векселя, чеки, варранты, закладные и т.д. Причём далеко не все акции и облигации торгуются на бирже. Так, на Московской бирже торгуется около 300 акций (обыкновенных и привилегированных) порядка 250 компаний.

Что же касается трейдинга, то нужно в первую очередь сказать, что ЦБ бывают биржевыми (которые торгуются на бирже) и внебиржевыми, которые соответственно не торгуются на бирже, и их очень много: векселя, чеки, варранты, закладные и т.д. Причём далеко не все акции и облигации торгуются на бирже. Так, на Московской бирже торгуется около 300 акций (обыкновенных и привилегированных) порядка 250 компаний.

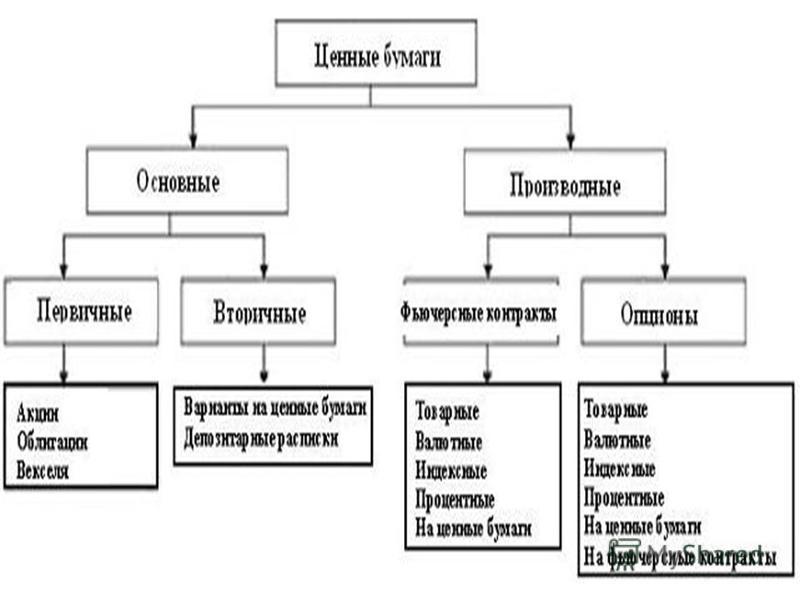

На Московской бирже представлены несколько рынков (фондовый, срочный, валютный, денежный и товарный) и на каждом из этих рынков торгуются свои активы. У многих новичков биржевые торги ассоциируются с фондовым рынком, на котором торгуются следующие ЦБ: акции, облигации, паи инвестиционных фондов и депозитарные расписки. На самом деле, именно ЦБ и торгуются на фондовом рынке. Фьючерсы и опционы — активы срочного рынка (некоторые называют ценными бумагами или производными ценными бумагами, но в классической форме они таковыми не являются — это производные инструменты, или, как их еще называют, деривативы).

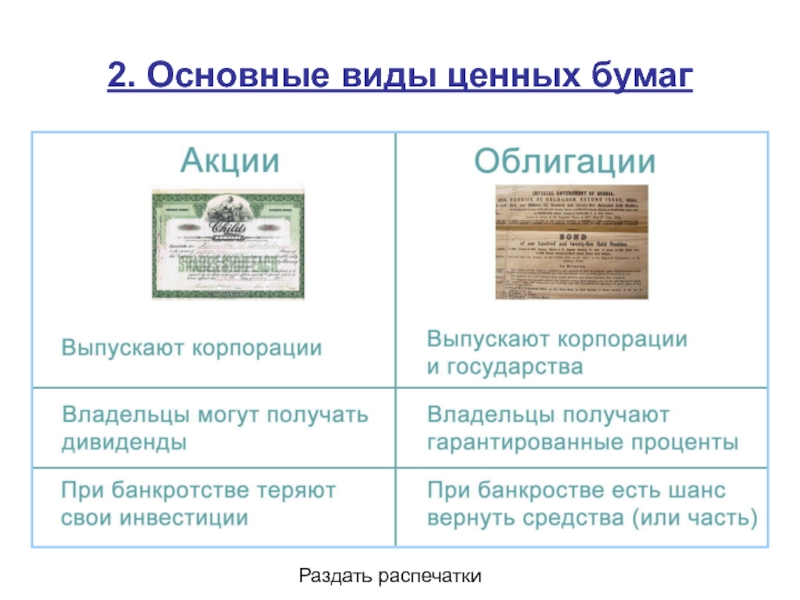

Акции

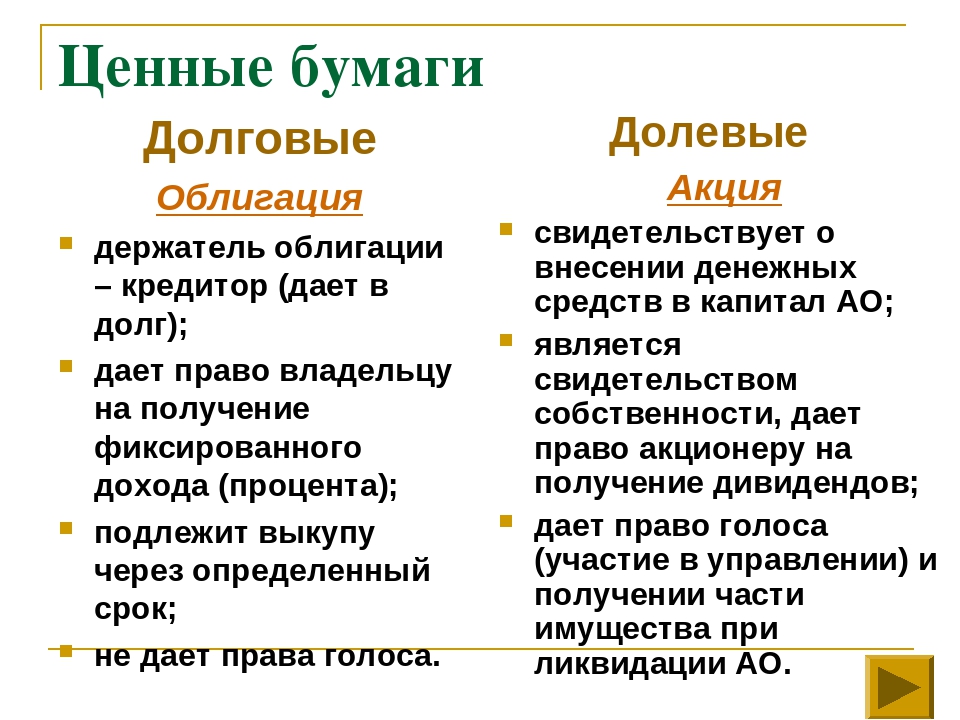

Наиболее известный инструмент фондового рынка. Акция — это разновидность ценных бумаг, эмиссионная ценная бумага, закрепляющая права её владельца (акционера) на получение части прибыли акционерного общества в виде дивидендов, участие в управлении акционерным обществом и часть имущества, остающегося после его ликвидации. Акции относят к т. н. долевым ЦБ, так как это своего рода доли компании, которые дают право ею управлять и получать её прибыль. Если посмотреть на акции глазами трейдера, то можно сказать, что это достаточно волатильный инструмент (цены большинства акций могут давать колебания внутри года 20-30%), что даёт возможность заработать, но и определенный риск тоже содержит.

Стоит отметить, что по акциям выплачиваются дивиденды, причём дивидендные политики компаний становятся всё более дружелюбными по отношению к инвесторам. Так, сейчас многие компании выплачивают дивиденды два раза в год, а некоторые и чаще, причём доля выплат уже часто стала составлять порядка 25% от прибыли компаний, причем средняя дивидендная доходность по отношению к цене самой акции составляет порядка 6%, а во многих достаточно ликвидных и стабильных бумагах и 7–10%, что вполне способно уже оказать конкуренцию банковским депозитам. Из минусов, присущим акциям, можно отметить то, что всё же для торговли ими требуется определенный опыт и компетенция, но в наши дни брокерские компании часто предлагают ряд услуг, в рамках которых они дают рекомендации по покупкам акций, либо сами осуществляют подобного рода управление в рамках т. н. доверительного управления по заранее выбранной стратегии, подходящей инвестору. Причём на многих акциях можно зарабатывать не только на увеличении стоимости, но и на снижении цены. А опытные трейдеры всегда знают, что на рынке даже во времена спадов всегда есть компании, показывающие рост и способные в чем-то выигрывать от негативных ситуаций. Есть компании, с помощью которых весьма неплохо получается зарабатывать на снижении их акций; есть компании, чьи акции торгуются в определенном ценовом диапазоне и т. д. То есть чтобы знать, в какие ценные бумаги вложить деньги, нужно постоянно изучать рынок.

Из минусов, присущим акциям, можно отметить то, что всё же для торговли ими требуется определенный опыт и компетенция, но в наши дни брокерские компании часто предлагают ряд услуг, в рамках которых они дают рекомендации по покупкам акций, либо сами осуществляют подобного рода управление в рамках т. н. доверительного управления по заранее выбранной стратегии, подходящей инвестору. Причём на многих акциях можно зарабатывать не только на увеличении стоимости, но и на снижении цены. А опытные трейдеры всегда знают, что на рынке даже во времена спадов всегда есть компании, показывающие рост и способные в чем-то выигрывать от негативных ситуаций. Есть компании, с помощью которых весьма неплохо получается зарабатывать на снижении их акций; есть компании, чьи акции торгуются в определенном ценовом диапазоне и т. д. То есть чтобы знать, в какие ценные бумаги вложить деньги, нужно постоянно изучать рынок.

Что же касается видов акций, то их принято делить на обыкновенные (АО) и привилегированные (АП). Что касается АО, то это классические акции, определение которым и дано выше. Что касается АП, то их отличительной чертой является то, что по ним, как правило, происходит преимущественная дивидендная выплата, но они не обладают правом голоса на собрании акционеров. Различий в механике торгов АО и АП для трейдера никаких нет — считается, что АП несколько менее волатильны, но такое положение весьма условно.

Что касается АО, то это классические акции, определение которым и дано выше. Что касается АП, то их отличительной чертой является то, что по ним, как правило, происходит преимущественная дивидендная выплата, но они не обладают правом голоса на собрании акционеров. Различий в механике торгов АО и АП для трейдера никаких нет — считается, что АП несколько менее волатильны, но такое положение весьма условно.

Облигации

Облигация — это разновидность ценных бумаг, которая закрепляет право её обладателя на получение от эмитента (выпустившей ее компании) в предусмотренный срок номинальной стоимости и зафиксированного в ней процента от этой стоимости. Собственно, с торговли облигациями новичкам в большей степени стоит начинать свой биржевой путь (сперва облигации, потом акции (в паре с депозитарными расписками и паями инвестиционных фондов), потом фьючерсы (не с точки зрения торговли, а потому что фьючерсы — это базовые инструменты для опционов), потом опционы (так как они способны снизить риск акций). Уже потом, освоив данные инструменты, можно приступать к торговле фьючерсами с целью извлечения спекулятивной прибыли). Так как облигации не зависят в своем определении от прибыли (в отличие от акций), то цены облигаций гораздо менее волатильны и изменяются в среднем в год около 5%, что предполагает меньший риск, но и меньшую доходность, но всё же лучше начинать с более консервативных инструментов, к которым и относятся облигации.

Уже потом, освоив данные инструменты, можно приступать к торговле фьючерсами с целью извлечения спекулятивной прибыли). Так как облигации не зависят в своем определении от прибыли (в отличие от акций), то цены облигаций гораздо менее волатильны и изменяются в среднем в год около 5%, что предполагает меньший риск, но и меньшую доходность, но всё же лучше начинать с более консервативных инструментов, к которым и относятся облигации.

Из плюсов облигаций можно выделить то, что по этим ЦБ происходят периодические выплаты (в т. н. купонных облигациях, которые и составляют около 90% всех торгуемых на бирже облигаций), причём эти периоды составляют обычно либо квартал, либо полугодие. Облигация — это классическая долговая бумага и представляет по факту удостоверение займа, в соответствии с которым компания-эмитент обязуется обслуживать свой долг и вернуть его в дату погашения облигации, которая заранее известна и прописана в сопроводительной документации, а также её можно увидеть в торговом терминале QUIK в таблице текущие торги, добавив соответствующий столбец для облигаций. Т. е. инвестор, покупая облигацию, видит, когда она погасится, сколько выплат по ней причитается и в каком размере, а также получает относительно низковолатильный инструмент.

Т. е. инвестор, покупая облигацию, видит, когда она погасится, сколько выплат по ней причитается и в каком размере, а также получает относительно низковолатильный инструмент.

Облигации — крайне удобная разновидность ценных бумаг для ежепериодных вложений (например, с получаемой зарплаты). Облигаций представлено довольно много видов и классификаций. Стоит сказать, что их может выпускать государство — речь идёт об ОФЗ (облигациях федерального займа), которые торгуются на бирже — это высоконадёжные облигации, способные обеспечить доход, сравнимый, а порой и превышающий банковский депозит (причём государство надежнее любых банков, которые тоже, кстати, часто выпускают облигации). Различные субфедеральные единицы могут выпускать т. н. муниципальные облигации — тоже крайне надёжные объекты инвестирования. Т. е. области, округа и т. д. могут за счёт облигаций привлекать средства инвесторов на реализацию своих проектов, что они активно и делают, позволяя трейдерам заработать с высокой степенью надёжности. Существуют ещё и корпоративные облигации — т. е. долговые инструменты, которые выпускают различные компании для привлечения денежных средств. Доходность подобных бумаг может быть весьма интересной. К слову сказать, банковские облигации относятся именно к этому типу, причём если депозит — это априори банковский сектор, то в случае с облигациями инвестор может диверсифицировать свои вложения ещё и по секторам экономики.

Существуют ещё и корпоративные облигации — т. е. долговые инструменты, которые выпускают различные компании для привлечения денежных средств. Доходность подобных бумаг может быть весьма интересной. К слову сказать, банковские облигации относятся именно к этому типу, причём если депозит — это априори банковский сектор, то в случае с облигациями инвестор может диверсифицировать свои вложения ещё и по секторам экономики.

Бумаги ПИФов

Паи инвестиционных фондов — это именные ЦБ, которые удостоверяют долю своих владельцев на право собственности на имущество, составляющее паевой инвестиционный фонд. Т. е. существуют инвестиционные фонды, которые обладают определенным имуществом своих пайщиков, а этим имуществом управляет управляющая компания (УК) по заранее выбранной стратегии, прописанной в инвестиционной декларации фонда. Причём это может быть как стратегия торговли акциями или другими активами (в том числе и внебиржевыми, например, недвижимостью — существует целый ряд фондов осуществляющих подобные вложения) с целью максимизации прибыли, а может быть и повторение динамики какого-либо индекса (т. н. индексные фонды). Часто ценовая динамика паёв носит более «гладкий» характер за счёт диверсификации и профессионального управления. На Московской бирже трейдеры могут покупать и продавать паи и включать их в свои инвестиционные портфели.

н. индексные фонды). Часто ценовая динамика паёв носит более «гладкий» характер за счёт диверсификации и профессионального управления. На Московской бирже трейдеры могут покупать и продавать паи и включать их в свои инвестиционные портфели.

Депозитарные расписки

Если вспомнить IPO большинства крупнейших российских компаний, то можно заметить, что помимо российских бирж, тогда еще ММВБ и РТС, эти компании размещались на Лондонской бирже (так как ликвидность отечественного рынка была невысока для подобного рода размещений). Но возникает вопрос, как же российские компании торгуются на Лондонской бирже (http://www. londonstockexchange.com)? Есть инструменты, которые позволяют компаниям одной страны торговаться на территории другой страны, причм в валюте страны, где реализуются эти торги. Эти инструменты называются депозитарными расписками — это документы, в которых отмечено, что акции размещены на хранение в стране эмитента в банке-кастодиане на имя банка-депозитария (в другой стране). Подобные документы дают право, аналогичное акциям, следовательно, аналогично изменяются в стоимости. Причём депозитарные расписки могут позволить инвесторам зарабатывать на максимально ликвидных российских компаниях валютную доходность. Но и на Московской бирже депозитарные расписки тоже представлены, а торги ими проходят в идентичном акциям режиме. Депозитарные расписки относят в группу вторичных ценных бумаг, так как получается, что это документы на первичную ценную бумагу — акцию.

Подобные документы дают право, аналогичное акциям, следовательно, аналогично изменяются в стоимости. Причём депозитарные расписки могут позволить инвесторам зарабатывать на максимально ликвидных российских компаниях валютную доходность. Но и на Московской бирже депозитарные расписки тоже представлены, а торги ими проходят в идентичном акциям режиме. Депозитарные расписки относят в группу вторичных ценных бумаг, так как получается, что это документы на первичную ценную бумагу — акцию.

Фьючерсные контракты

В классическом определении инструменты срочного рынка не являются ценными бумагами, а выделяются в группу производных инструментов, которые еще называют деривативы. Но в наше время их достаточно часто условно называют ценными бумагами тоже, особенно принимая во внимание обороты торгов данными инструментами, которые не уступают акциям. Фьючерсный контракт — это стандартизированный биржевой договор, согласно которому покупатель и продавец заключают сделку о купле-продаже актива в определенную дату в будущем на равных правах и обязанностях. Фьючерсный контракт (фьючерс) можно сравнить со стандартным договором купли-продажи на какую-то дату в будущем (покупка авто, например), где вносится предоплата. При заключении же фьючерса предоплата не вносится, а блокируется т. н. гарантийное обеспечение (ГО — около 10% стоимости отложенной сделки), причем как со счёта покупателя, так и со счета продавца. Фьючерсные контракты позволяют страховать (хеджировать) цены биржевых активов (т. е. можно заключить заранее сделку на куплю-продажу, например, акций в будущем по текущей цене, если она вас устраивает). Также фьючерсы используются для активных спекуляций, но это уже верх мастерства трейдинга.

Фьючерсный контракт (фьючерс) можно сравнить со стандартным договором купли-продажи на какую-то дату в будущем (покупка авто, например), где вносится предоплата. При заключении же фьючерса предоплата не вносится, а блокируется т. н. гарантийное обеспечение (ГО — около 10% стоимости отложенной сделки), причем как со счёта покупателя, так и со счета продавца. Фьючерсные контракты позволяют страховать (хеджировать) цены биржевых активов (т. е. можно заключить заранее сделку на куплю-продажу, например, акций в будущем по текущей цене, если она вас устраивает). Также фьючерсы используются для активных спекуляций, но это уже верх мастерства трейдинга.

Опционные контракты

Опционы тоже относят к инструментам срочного рынка. На Московской бирже базовым активом (активом, с которым и будет заключена сделка) для опционов выступают соответствующие фьючерсы. Опцион — это стандартизированный биржевой контракт, в соответствии с которым покупатель имеет право купить/продать (покупатели опционов колл имеют право купить, а опционов пут — право продать) базовый актив до определенной даты в будущем, а продавец опциона обязан при требовании покупателя исполнить обязательства. Опционы — это своего рода биржевые страховки. Т. е. покупая биржевой актив, можно заключить опционный контракт на возможность продажи этого актива по определенной цене до определенной даты в будущем, что весьма удобно и снижает риски трейдера. Также опционы активно используются для построения различного рода нелинейных стратегий заработка на рынке, но подобного рода стратегии требуют специфических знаний.

Опционы — это своего рода биржевые страховки. Т. е. покупая биржевой актив, можно заключить опционный контракт на возможность продажи этого актива по определенной цене до определенной даты в будущем, что весьма удобно и снижает риски трейдера. Также опционы активно используются для построения различного рода нелинейных стратегий заработка на рынке, но подобного рода стратегии требуют специфических знаний.

Собственно, выше мы перечислили основные ценные бумаги и не только (фьючерсы и опционы), которые торгуются на Московской бирже, т. е. являются биржевыми ценными бумагами.

Внебиржевые ЦБ

Помимо биржевых существуют и внебиржевые ценные бумаги, к которым относятся векселя, закладные, чеки и т. д. Стоит отметить, что существует огромное количество компаний, выпустивших акции и облигации, которые не торгуются на биржах — это тоже внебиржевые акции и облигации.

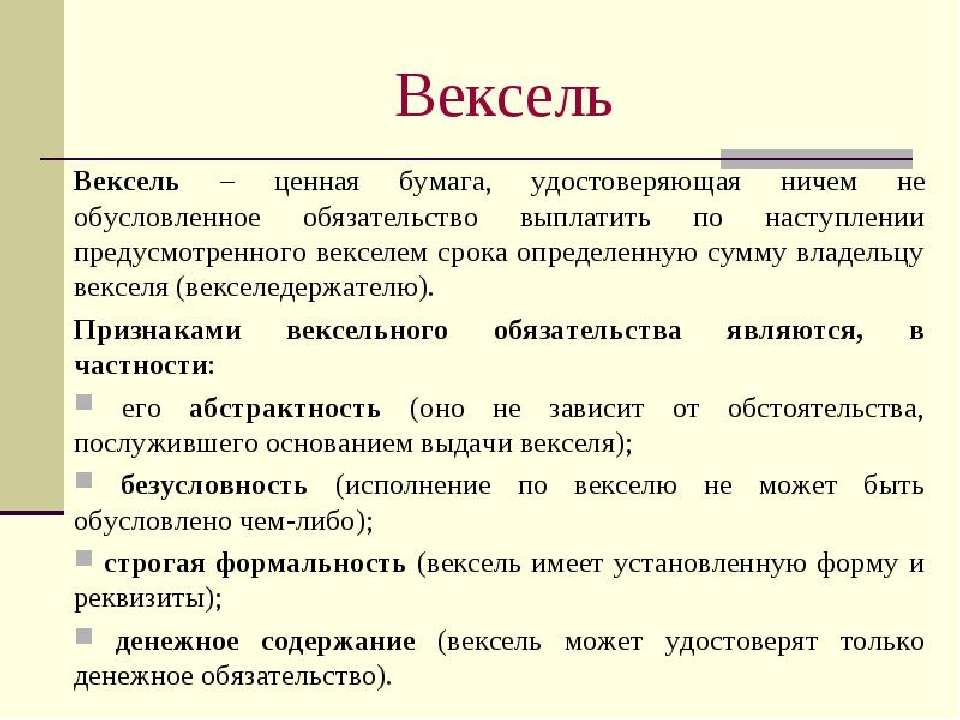

Так, векселем называют ценную бумагу, которая удостоверяет право держателя векселя на получение указанной в нем суммы, которую он передал в долг согласно векселю.

Закладная — это ценная бумага, дающая право её владельцу, в соответствии с договором о залоге, на получение денежного обязательства или указанного в ней имущества.

Чек — ценная бумага, в соответствии с которой банк должен выдать со счёта чекодателя указанную в чеке сумму.

виды, классификация, функции / Справочник :: Бингоскул

Ценная бумага – свидетельство, закрепляющее право владения, обмен или продажа осуществляется с предъявлением документа. Ценные бумаги приравниваются к частной собственности и вещам, согласно ГК РФ. Ценная бумага способна обращаться на рынке и впоследствии приносить доход владельцу, но отличительна от денежной или товарной формы.

Виды реквизитов ценных бумаг

- Экономические – экономическое наполнение документа.

- Неэкономические – представлены реквизитами обращения.

Виды документов, относящиеся к ценным бумагам

- Государственная и обычная облигация, сертификат, депозит, коносамент; чек, акция, вексель, документы о приватизации, сберегательная книжка.

- Складское свидетельство, представленное двойным свидетельством, обычное складское свидетельство, складское свидетельство, являющееся частью двойного свидетельства.

- Закладная или инвестиционный пай.

Акция – вид бумаг, представляющих ценность; позволяет владельцу получать часть дивидендов акционерного общества; гарантирование место в акционерном обществе и получение компенсации в случае распада предприятия.

Облигация – вид долговых бумаг, согласно которым, государство или эмитент обязуется выплатить финансовую сумму инвестору под определённый процент.

Вексель – бумага, представляющая ценность и закрепляющая выплату займа должником, регулируется вексельное обращение — вексельным правом. Просто вексель – обещание должника выплатить занятую финансовую сумму в назначенный срок. Переводной вексель – предложение должнику оплатить занятый долг назначенному представителю в назначенный срок.

Чек – поручение человека, выписавшего чек, оплатить банку указанную финансовую сумму в определённый срок. Чек представлен одной из разновидностей переводного векселя, где право выписки принадлежит банку.

Чек представлен одной из разновидностей переводного векселя, где право выписки принадлежит банку.

Банковский сертификат – бумага, подтверждающая вклад денежной суммы в отделение банка, который обязуется вернуть вклад с обещанным процентом в назначенное время.

Коносамент – документ международной формы о грузоперевозке и праве получения оного.

Закладная – документ, заключенный по договору, согласно которому заключивший получает обязательство на имущество о выплате денежной суммы за указанный срок.

Инвестиционный пай – документ, удостоверяющий владение частью имущества, составляющего паевой инвестиционный фонд.

Классификация и виды ценных бумаг

Ценные бумаги характерны для развитых стран с рыночной экономикой. Бумаги представляют финансовый рынок и выполнят следующие функции: аккумулирующая, контрольная, регулирующая, парораспределительная, ценовая и т. д.

д.

Функции рынка ценных бумаг

Ценные бумаги используются в антикризисном управлении приватизации имущества, антиинфляционных действиях.

Учёт ценных бумаг в специальном реестре, а также участников рынка; оформление сделок купля-продажа.

Распределение доходов от владельцев пассивного капитала к владельцам активного капитала путём выпуска ценных бумаг, определяет распределение финансовых средств в области хозяйства.

Учёт рыночных рисков владельцами торговых активов; изменение собственности. Также эту функцию называют – функция защиты от возможных рисков.

Смотрите также:

Ценные бумаги. Виды. |

Ценные бумаги. Виды.

Закон РФ 1996 г. «О рынке ценных бумаг».

В нём отмечено, что ценные бумаги могут выпускать только банки, государство, юридические лица. В законе перечислены виды ценных бумаг:

- государственные облигации;

- облигации;

- векселя;

- чеки;

- депозитные и сберегательные сертификаты;

- коносамент;

- акции;

- приватизационные ценные бумаги и др.

Эмитент – организация, выпустившая ценные бумаги.

Основные виды ценных бумаг

Акция.

Облигация.

- Вексель – письменное денежное обязательство должника о возврате денег

- Чек – письменное поручение чекодателя банку уплатить получателю указанную сумму (чекодателем может быть любой, на кого владелец денег выписал чек).

- Банковский сертификат

- Коносамент – документ на перевозку грузу, удостоверяющий его погрузку, перевозку и право на получение (это своего рода накладная на груз)

- Закладная – удостоверяет право владельца в соответствии с ипотечным договором (залоге недвижимости) на получение денег или указанного имущества.

- Инвестиционный пай – удостоверяет долю владельца ценной бумаги в праве собственности на имущество, которое составляет паевой инвестиционный фонд.

- Варрант – выдаётся складом, подтверждает право собственности на товар, находящийся на складе.

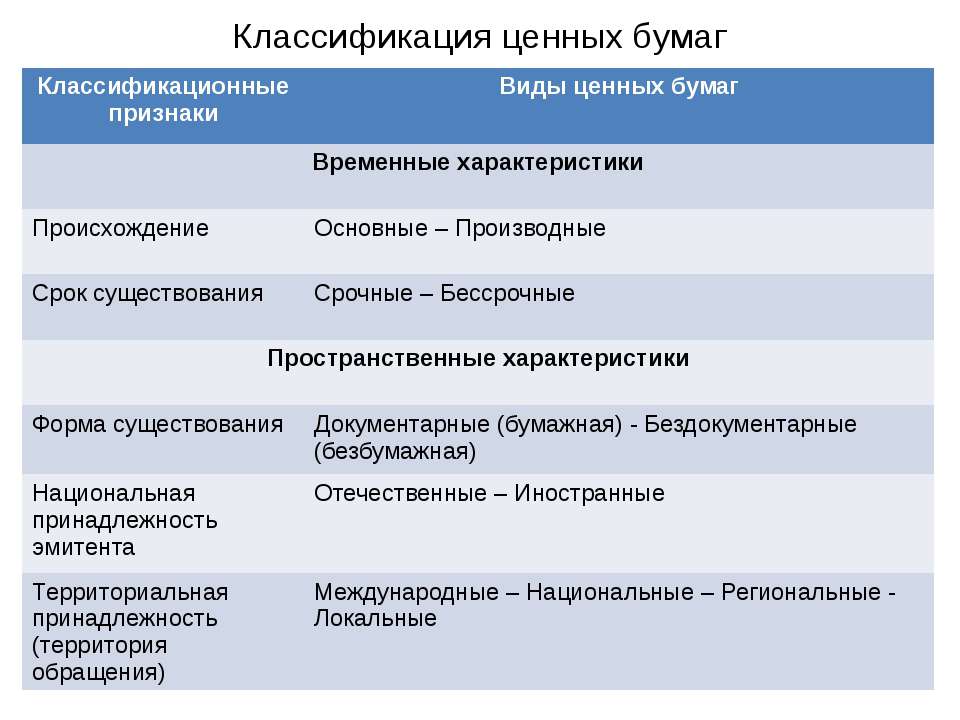

Существует несколько групп видов ценных бумаг. Выделим наиболее важные.

Виды ценных бумаг.

По национальной принадлежности:

- национальные

- иностранные

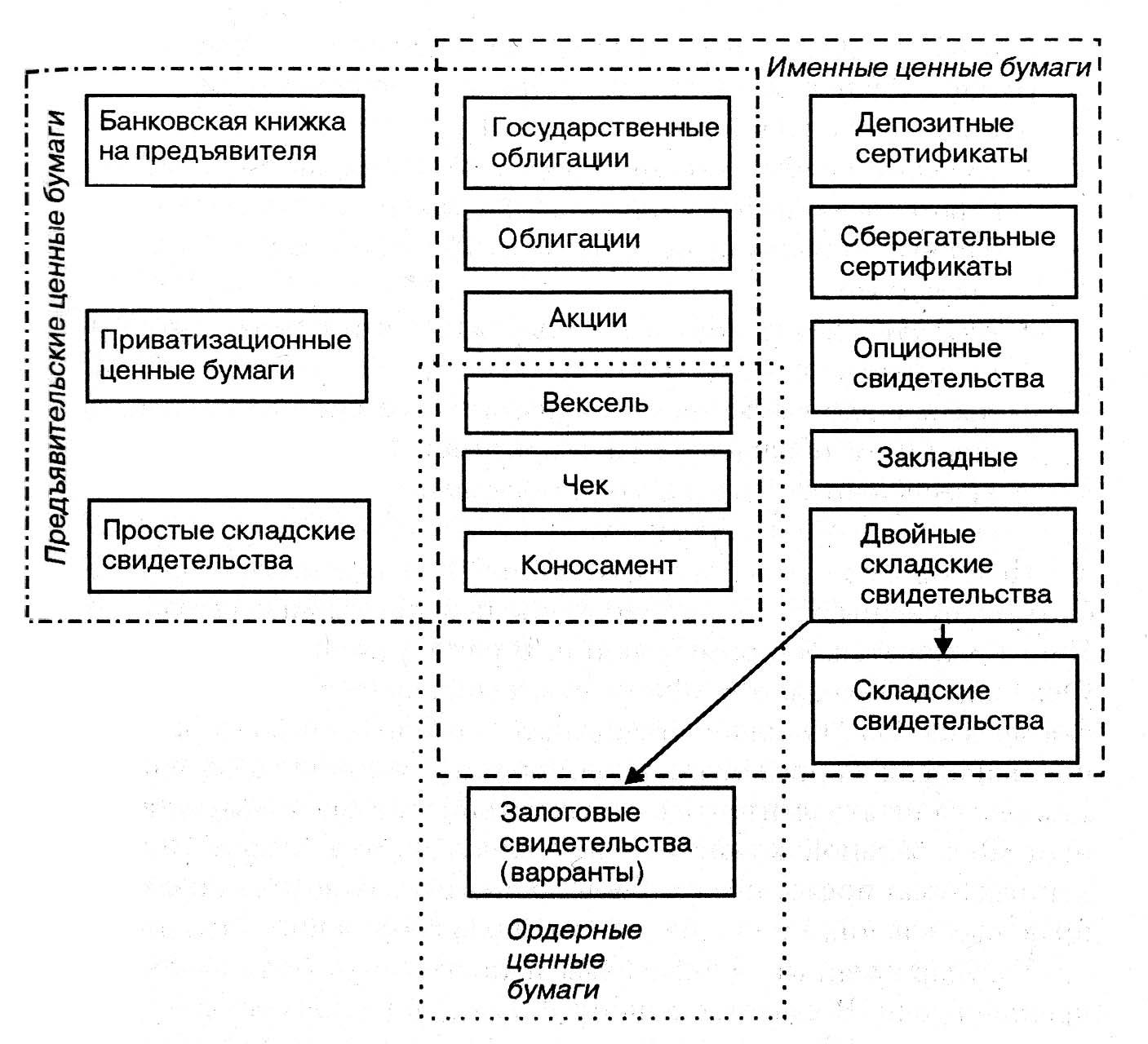

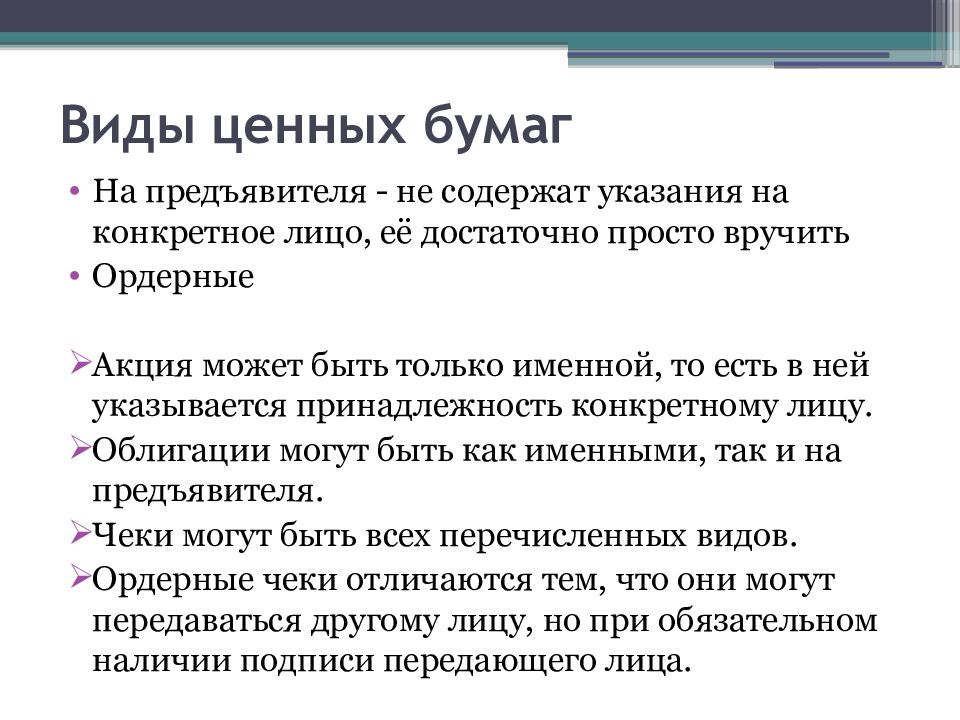

По форме владения:

- предъявительские (не содержат имя владельца, просто могут передаваться от одно лица другому)

- именные (содержат имя владельца)

- ордерные (возможность их передачи другому лицу при оформлении передаточной подписи)

По форме выпуска:

- эмиссионные (выпускаются крупными партиями, все эти бумаги внутри партий идентичны)

- неэмиссионные (выпускаются небольшими партиями или даже поштучно без государственной регистрации)

По виду эмитента

(то есть того, кто выпустил эти ценные бумаги)

- государственные

- негосударственные (корпоративные)

По уровню риска:

- безрисковые (риск практически отсутствует – краткосрочные, на 1-3 месяца)

- низкорисковые (государственные)

- среднерисковые (корпоративные )

- высокорисковые (обычно акции)

По степени обращаемости:

- рыночные (свободно обращаются)

- нерыночные (могут возвращаться только эмитенту, не могут перепродаваться)

По форме привлечения капитала:

- долевые (отражают долю в капитале общества)

- долговые (форма займа денег)

По виду номинала:

- с постоянным номиналом (имеет сою номинальную стоимость)

- с переменным номиналом (номинал не указывается, он меняется, в зависимости от капитала общества)

По форме обслуживания:

- инвестиционные (в них вкладываются деньги для получения дохода)

- неинвестиционные (обслуживают денежные расчёты на рынке — это вексель, коносамент, складские свидетельства)

Рынок ценных бумаг постоянно развивается.

10 самых распространенных типов кибератак

Кибератака — это любой тип наступательных действий, направленных на компьютерные информационные системы, инфраструктуры, компьютерные сети или персональные компьютерные устройства, с использованием различных методов для кражи, изменения или уничтожения данных или информационных систем. .

Сегодня я опишу 10 наиболее распространенных типов кибератак:

- Атаки типа отказ в обслуживании (DoS) и распределенный отказ в обслуживании (DDoS)

- Атака типа Man-in-the-middle (MitM)

- Фишинговые и целевые фишинговые атаки

- Прямая атака

- Парольная атака

- SQL-инъекционная атака

- Атака межсайтового скриптинга (XSS)

- Атака с перехватом

- Атака в день рождения

- Атака вредоносного ПО

1.Атаки типа «отказ в обслуживании» (DoS) и распределенный «отказ в обслуживании» (DDoS)

Атака типа «отказ в обслуживании» приводит к перегрузке ресурсов системы, поэтому она не может отвечать на запросы обслуживания. DDoS-атака также является атакой на ресурсы системы, но запускается с большого количества других хост-компьютеров, зараженных вредоносным программным обеспечением, контролируемым злоумышленником.

DDoS-атака также является атакой на ресурсы системы, но запускается с большого количества других хост-компьютеров, зараженных вредоносным программным обеспечением, контролируемым злоумышленником.

В отличие от атак, которые предназначены для того, чтобы позволить злоумышленнику получить или расширить доступ, отказ в обслуживании не дает злоумышленникам прямых преимуществ.Некоторым из них достаточно получить отказ в обслуживании. Однако, если атакованный ресурс принадлежит бизнес-конкуренту, то выгода для злоумышленника может быть достаточно реальной. Другой целью DoS-атаки может быть отключение системы, чтобы можно было запустить другой вид атаки. Одним из распространенных примеров является перехват сеанса, о котором я расскажу позже.

Существуют различные типы DoS- и DDoS-атак; наиболее распространены атаки TCP SYN flood, teardrop, smurf-атаки, ping-of-death и ботнеты.

TCP SYN flood-атака

В этой атаке злоумышленник использует использование буферного пространства во время рукопожатия инициализации сеанса протокола управления передачей (TCP). Устройство злоумышленника заполняет небольшую очередь внутри процесса целевой системы запросами на соединение, но не отвечает, когда целевая система отвечает на эти запросы. Это приводит к тому, что целевая система теряет время ожидания ответа от устройства злоумышленника, что приводит к сбою системы или ее невозможности использовать при заполнении очереди подключений.

Устройство злоумышленника заполняет небольшую очередь внутри процесса целевой системы запросами на соединение, но не отвечает, когда целевая система отвечает на эти запросы. Это приводит к тому, что целевая система теряет время ожидания ответа от устройства злоумышленника, что приводит к сбою системы или ее невозможности использовать при заполнении очереди подключений.

Существует несколько мер противодействия атаке TCP SYN flood:

- Разместите серверы за брандмауэром, настроенным для остановки входящих SYN-пакетов.

- Увеличьте размер очереди подключений и уменьшите время ожидания для открытых подключений.

Атака Teardrop

Эта атака заставляет поля длины и смещения фрагментации в последовательных пакетах Интернет-протокола (IP) перекрывать друг друга на атакованном узле; атакованная система пытается восстановить пакеты во время процесса, но терпит неудачу.Тогда целевая система сбивается с толку и дает сбой.

Если у пользователей нет патчей для защиты от этой DoS-атаки, отключите SMBv2 и заблокируйте порты 139 и 445.

Smurf-атака

Эта атака включает использование IP-спуфинга и ICMP для насыщения целевой сети трафиком. Этот метод атаки использует эхо-запросы ICMP, нацеленные на широковещательные IP-адреса. Эти ICMP-запросы исходят с поддельного адреса «жертвы». Например, если предполагаемый адрес жертвы — 10.0.0.10, злоумышленник может подменить эхо-запрос ICMP от 10.0.0.10 на широковещательный адрес 10.255.255.255. Этот запрос пойдет на все IP-адреса в диапазоне, и все ответы будут возвращаться к 10.0.0.10, что приведет к перегрузке сети. Этот процесс повторяется и может быть автоматизирован для создания огромных перегрузок сети.

Чтобы защитить ваши устройства от этой атаки, вам необходимо отключить IP-трансляции на маршрутизаторах. Это предотвратит запрос широковещательной рассылки ICMP на сетевых устройствах.Другой вариант — настроить конечные системы так, чтобы они не отвечали на пакеты ICMP с широковещательных адресов.

Пинг смертельной атаки

Этот тип атаки использует IP-пакеты для «эхо-запроса» целевой системы с размером IP более 65 535 байт. IP-пакеты такого размера не допускаются, поэтому злоумышленник фрагментирует IP-пакет. После повторной сборки пакета целевая система может столкнуться с переполнением буфера и другими сбоями.

IP-пакеты такого размера не допускаются, поэтому злоумышленник фрагментирует IP-пакет. После повторной сборки пакета целевая система может столкнуться с переполнением буфера и другими сбоями.

Пинг смертельных атак можно заблокировать с помощью брандмауэра, который проверяет фрагментированные IP-пакеты на максимальный размер.

Ботнеты

Ботнеты — это миллионы систем, зараженных вредоносными программами, находящимися под контролем хакеров с целью проведения DDoS-атак. Эти боты или зомби-системы используются для проведения атак на целевые системы, часто подавляя пропускную способность целевой системы и возможности обработки. Эти DDoS-атаки сложно отследить, поскольку ботнеты расположены в разных географических точках.

Ботнеты могут быть смягчены с помощью:

- RFC3704 фильтрации, которая запрещает трафик с поддельных адресов и помогает обеспечить отслеживание трафика до его правильной исходной сети.Например, фильтрация RFC3704 будет отбрасывать пакеты с адресов списка bogon.

- Фильтрация черной дыры, которая отбрасывает нежелательный трафик до того, как он попадет в защищенную сеть. При обнаружении DDoS-атаки хост BGP (Border Gateway Protocol) должен отправлять обновления маршрутизации маршрутизаторам ISP, чтобы они перенаправляли весь трафик, идущий на серверы-жертвы, на интерфейс null0 на следующем переходе.

2. Атака «человек посередине» (MitM)

Атака MitM происходит, когда хакер вставляет себя между коммуникациями клиента и сервера.Вот некоторые распространенные типы атак типа «человек посередине»:

Перехват сеанса

В этом типе атаки MitM злоумышленник захватывает сеанс между доверенным клиентом и сетевым сервером. Атакующий компьютер заменяет доверенный клиент своим IP-адресом, пока сервер продолжает сеанс, полагая, что он обменивается данными с клиентом. Например, атака может разворачиваться так:

- Клиент подключается к серверу.

- Компьютер злоумышленника получает контроль над клиентом.

- Компьютер злоумышленника отключает клиента от сервера.

- Компьютер злоумышленника заменяет IP-адрес клиента своим собственным IP-адресом, а

подделывает порядковые номера клиента. - Компьютер злоумышленника продолжает диалог с сервером, и сервер считает, что все еще обменивается данными с клиентом.

IP-спуфинг

IP-спуфинг используется злоумышленником, чтобы убедить систему в том, что она обменивается данными с известным, доверенным объектом, и предоставить злоумышленнику доступ к системе.Злоумышленник отправляет пакет с IP-адресом источника известного доверенного хоста вместо своего собственного IP-адреса источника на целевой хост. Целевой хост может принять пакет и действовать в соответствии с ним.

Replay

Атака воспроизведения происходит, когда злоумышленник перехватывает и сохраняет старые сообщения, а затем пытается отправить их позже, выдавая себя за одного из участников. Этому типу легко противопоставить временные метки сеанса или одноразовый номер (случайное число или строку, которая изменяется со временем).

В настоящее время не существует единой технологии или конфигурации для предотвращения всех атак MitM.Как правило, шифрование и цифровые сертификаты обеспечивают эффективную защиту от атак MitM, гарантируя как конфиденциальность, так и целостность связи. Но атака «человек посередине» может быть внедрена в середину коммуникаций таким образом, что шифрование не поможет — например, злоумышленник «A» перехватывает открытый ключ человека «P» и заменяет его своим собственным публичным ключом. ключ. Тогда любой, кто хочет отправить зашифрованное сообщение в P с использованием открытого ключа P, неосознанно использует открытый ключ A.Следовательно, A может прочитать сообщение, предназначенное для P, а затем отправить сообщение P, зашифрованное с помощью реального открытого ключа P, и P никогда не заметит, что сообщение было скомпрометировано. Кроме того, A также может изменить сообщение перед повторной отправкой его P. Как видите, P использует шифрование и думает, что его информация защищена, но это не так из-за атаки MitM.

Итак, как вы можете убедиться, что открытый ключ P принадлежит P, а не A? Для решения этой проблемы были созданы центры сертификации и хэш-функции.Когда человек 2 (P2) хочет отправить сообщение P, а P хочет быть уверенным, что A не прочитает или не изменит сообщение и что сообщение действительно пришло от P2, необходимо использовать следующий метод:

- P2 создает симметричный ключ и шифрует его открытым ключом P.

- P2 отправляет зашифрованный симметричный ключ на P.

- P2 вычисляет хэш-функцию сообщения и подписывает его цифровой подписью.

- P2 шифрует свое сообщение и подписанный хэш сообщения с помощью симметричного ключа и отправляет все в P.

- P может получить симметричный ключ от P2, потому что только он имеет закрытый ключ для расшифровки шифрования.

- P и только P могут расшифровать симметрично зашифрованное сообщение и подписанный хэш, потому что у него есть симметричный ключ.

- Он может проверить, что сообщение не было изменено, потому что он может вычислить хэш полученного сообщения и сравнить его с подписанным цифровой подписью.

- P также может доказать себе, что P2 был отправителем, потому что только P2 может подписать хэш, чтобы он был проверен открытым ключом P2.

3. Фишинговые и целевые фишинговые атаки

Фишинговые атаки — это практика отправки электронных писем, которые кажутся из надежных источников, с целью получения личной информации или оказания влияния на пользователей, чтобы они что-то сделали. Он сочетает в себе социальную инженерию и технические уловки. Это может быть вложение к электронному письму, которое загружает вредоносное ПО на ваш компьютер. Это также может быть ссылка на незаконный веб-сайт, который может обманом заставить вас загрузить вредоносное ПО или передать вашу личную информацию.

Целевой фишинг — это очень целевой вид фишинговых действий. Злоумышленники находят время, чтобы исследовать цели и создавать сообщения личного и актуального характера. Из-за этого целевой фишинг может быть очень трудно идентифицировать и еще сложнее защитить от него. Один из самых простых способов, которыми хакер может провести целевую фишинговую атаку, — это спуфинг электронной почты, когда информация в разделе «От» электронного письма фальсифицируется, создавая впечатление, будто она исходит от кого-то, кого вы знаете, например ваше руководство или ваша партнерская компания.Еще один метод, который мошенники используют для повышения достоверности своей истории, — это клонирование веб-сайтов: они копируют законные веб-сайты, чтобы обмануть вас и ввести личную информацию (PII) или учетные данные.

Один из самых простых способов, которыми хакер может провести целевую фишинговую атаку, — это спуфинг электронной почты, когда информация в разделе «От» электронного письма фальсифицируется, создавая впечатление, будто она исходит от кого-то, кого вы знаете, например ваше руководство или ваша партнерская компания.Еще один метод, который мошенники используют для повышения достоверности своей истории, — это клонирование веб-сайтов: они копируют законные веб-сайты, чтобы обмануть вас и ввести личную информацию (PII) или учетные данные.

Чтобы снизить риск фишинга, вы можете использовать следующие методы:

- Критическое мышление — Не соглашайтесь с тем, что электронное письмо является реальным делом только потому, что вы заняты или напряжены, или у вас есть 150 других непрочитанных сообщений. ваш почтовый ящик. Остановитесь на минуту и проанализируйте электронную почту.

- При наведении указателя мыши на ссылки — Наведите указатель мыши на ссылку, но не нажимайте на нее ! Просто наведите указатель мыши h на ссылку и посмотрите, куда вас на самом деле приведет.

Примените критическое мышление, чтобы расшифровать URL.

Примените критическое мышление, чтобы расшифровать URL. - Анализ заголовков электронной почты — Заголовки электронной почты определяют, как электронная почта попала на ваш адрес. Параметры «Reply-to» и «Return-Path» должны вести к тому же домену, который указан в электронном письме.

- Песочница — Вы можете тестировать содержимое электронной почты в среде песочницы, регистрируя активность, открывая вложение или щелкая ссылки внутри сообщения.

4. Drive-атакой

Drive-путем загрузки атак являются распространенным способом распространения вредоносных программ. Хакеры ищут небезопасные веб-сайты и внедряют вредоносный скрипт в код HTTP или PHP на одной из страниц. Этот сценарий может установить вредоносное ПО непосредственно на компьютер того, кто посещает сайт, или может перенаправить жертву на сайт, контролируемый хакерами. Попутные загрузки могут происходить при посещении веб-сайта, просмотре сообщения электронной почты или всплывающего окна. В отличие от многих других типов атак кибербезопасности, при атаке не требуется, чтобы пользователь сделал что-либо, чтобы активировать атаку — вам не нужно нажимать кнопку загрузки или открывать вредоносное вложение электронной почты, чтобы заразиться.Попутная загрузка может использовать приложение, операционную систему или веб-браузер, который содержит недостатки безопасности из-за неудачных обновлений или отсутствия обновлений.

В отличие от многих других типов атак кибербезопасности, при атаке не требуется, чтобы пользователь сделал что-либо, чтобы активировать атаку — вам не нужно нажимать кнопку загрузки или открывать вредоносное вложение электронной почты, чтобы заразиться.Попутная загрузка может использовать приложение, операционную систему или веб-браузер, который содержит недостатки безопасности из-за неудачных обновлений или отсутствия обновлений.

Чтобы обезопасить себя от атак «проездом», необходимо обновлять браузеры и операционные системы и избегать веб-сайтов, которые могут содержать вредоносный код. Придерживайтесь сайтов, которые вы обычно используете, но имейте в виду, что даже эти сайты можно взломать. Не храните на устройстве слишком много ненужных программ и приложений. Чем больше у вас подключаемых модулей, тем больше уязвимостей можно использовать с помощью проездных атак.

5. Парольная атака

Поскольку пароли являются наиболее часто используемым механизмом для аутентификации пользователей в информационной системе, получение паролей является распространенным и эффективным методом атаки. Доступ к паролю человека можно получить, осмотрев его стол, «обнюхивая» подключение к сети для получения незашифрованных паролей, используя социальную инженерию, получив доступ к базе данных паролей или просто угадав. Последний подход может быть выполнен случайным или систематическим образом:

Доступ к паролю человека можно получить, осмотрев его стол, «обнюхивая» подключение к сети для получения незашифрованных паролей, используя социальную инженерию, получив доступ к базе данных паролей или просто угадав. Последний подход может быть выполнен случайным или систематическим образом:

- Подбор пароля методом перебора означает использование случайного подхода, пробуя разные пароли и надеясь, что один сработает. Можно применить некоторую логику, пробуя пароли, связанные с личным паролем. имя, должность, хобби и т. д.

- При атаке по словарю , словарь общих паролей используется для попытки получить доступ к компьютеру и сети пользователя. Один из подходов — скопировать зашифрованный файл, содержащий пароли, применить то же шифрование к словарю часто используемых паролей и сравнить результаты.

Чтобы защитить себя от атак по словарю или перебора, вам необходимо реализовать политику блокировки учетной записи, которая заблокирует учетную запись после нескольких попыток ввода неверного пароля.Вы можете следовать этим рекомендациям по блокировке учетной записи, чтобы правильно ее настроить.

6. Атака с использованием SQL-инъекции

SQL-инъекция стала обычной проблемой для веб-сайтов, управляемых базами данных. Это происходит, когда злоумышленник выполняет SQL-запрос к базе данных через входные данные от клиента к серверу. Команды SQL вставляются во входные данные плоскости данных (например, вместо имени входа или пароля) для выполнения предопределенных команд SQL. Успешный эксплойт SQL-инъекции может считывать конфиденциальные данные из базы данных, изменять (вставлять, обновлять или удалять) данные базы данных, выполнять операции администрирования (например, выключение) в базе данных, восстанавливать содержимое данного файла и, в некоторых случаях, отдавать команды операционной системе.

Например, веб-форма на веб-сайте может запросить имя учетной записи пользователя и затем отправить его в базу данных, чтобы получить информацию о связанной учетной записи с использованием динамического SQL, например:

«ВЫБРАТЬ * ОТ пользователей WHERE account = ‘ «+ UserProvidedAccountNumber +» ‘; »

Хотя это работает для пользователей, которые правильно вводят номер своей учетной записи, это оставляет дыру для злоумышленников. Например, если кто-то решил предоставить номер учетной записи «» или «1» = «1» », это приведет к строке запроса:

« SELECT * FROM users WHERE account = » или ‘1 ‘=’ 1 ‘; »

Поскольку ‘1’ = ‘1’ всегда принимает значение TRUE, база данных будет возвращать данные для всех пользователей, а не только для одного пользователя.

Уязвимость к этому типу атак кибербезопасности зависит от того факта, что SQL не делает различий между плоскостями управления и данных. Следовательно, инъекции SQL работают в основном, если веб-сайт использует динамический SQL. Кроме того, внедрение SQL очень распространено в приложениях PHP и ASP из-за преобладания старых функциональных интерфейсов. Приложения J2EE и ASP.NET с меньшей вероятностью могут легко использовать SQL-инъекции из-за характера доступных программных интерфейсов.

Чтобы защитить себя от атак SQL-инъекций, примените модель разрешений по крайней мере в ваших базах данных. Придерживайтесь хранимых процедур (убедитесь, что эти процедуры не содержат динамического SQL) и подготовленных операторов (параметризованные запросы). Код, выполняемый для базы данных, должен быть достаточно сильным, чтобы предотвратить атаки с использованием инъекций. Кроме того, проверьте входные данные по белому списку на уровне приложения.

7. Атака с использованием межсайтовых сценариев (XSS)

При атаке XSS используются сторонние веб-ресурсы для запуска сценариев в веб-браузере жертвы или ее приложении с поддержкой сценариев.В частности, злоумышленник внедряет полезную нагрузку с вредоносным кодом JavaScript в базу данных веб-сайта. Когда жертва запрашивает страницу с веб-сайта, веб-сайт передает страницу с полезной нагрузкой злоумышленника в виде части тела HTML в браузер жертвы, который выполняет вредоносный сценарий. Например, он может отправить файл cookie жертвы на сервер злоумышленника, и злоумышленник может извлечь его и использовать для перехвата сеанса. Наиболее опасные последствия возникают, когда XSS используется для эксплуатации дополнительных уязвимостей.Эти уязвимости могут позволить злоумышленнику не только украсть файлы cookie, но и записать нажатия клавиш, делать снимки экрана, обнаруживать и собирать сетевую информацию, а также получать удаленный доступ и управлять машиной жертвы.

Хотя XSS можно использовать в рамках VBScript, ActiveX и Flash, наиболее часто злоупотребляют JavaScript — в первую очередь потому, что JavaScript широко поддерживается в Интернете.

Чтобы защититься от XSS-атак, разработчики могут дезинфицировать данные, вводимые пользователями в HTTP-запросе, перед их отражением.Убедитесь, что все данные проверены, отфильтрованы или экранированы, прежде чем выводить что-либо обратно пользователю, например значения параметров запроса во время поиска. Преобразуйте специальные символы, такие как?, &, /, <,> И пробелы, в их соответствующие эквиваленты в кодировке HTML или URL. Предоставьте пользователям возможность отключать клиентские скрипты.

8. Атака с перехватом

Атака с перехватом происходит путем перехвата сетевого трафика. Путем перехвата злоумышленник может получить пароли, номера кредитных карт и другую конфиденциальную информацию, которую пользователь может отправлять по сети.Подслушивание может быть пассивным или активным:

- Пассивное прослушивание — Хакер обнаруживает информацию, прослушивая передачу сообщения в сети.

- Активное подслушивание — Хакер активно захватывает информацию, маскируясь под дружеское подразделение и отправляя запросы передатчикам. Это называется зондированием, сканированием или вмешательством.

Обнаружение атак с пассивным подслушиванием часто более важно, чем обнаружение активных, поскольку для активных атак атакующий должен заранее узнать о дружественных юнитах, проводя пассивное подслушивание.

Шифрование данных — лучшая мера противодействия перехвату.

9. Атака по случаю дня рождения

Атака по случаю дня рождения совершается против алгоритмов хеширования, которые используются для проверки целостности сообщения, программного обеспечения или цифровой подписи. Сообщение, обработанное хэш-функцией, создает дайджест сообщения (MD) фиксированной длины, независимо от длины входного сообщения; этот МД однозначно характеризует сообщение. Атака дня рождения относится к вероятности обнаружения двух случайных сообщений, которые генерируют один и тот же MD при обработке хэш-функцией.Если злоумышленник вычисляет для своего сообщения тот же MD, что и пользователь, он может безопасно заменить сообщение пользователя своим, и получатель не сможет обнаружить замену, даже если он сравнит MD.

10. Атака вредоносного ПО

Вредоносное ПО можно описать как нежелательное ПО, установленное в вашей системе без вашего согласия. Он может присоединяться к законному коду и распространяться; он может скрываться в полезных приложениях или копироваться в Интернете. Вот некоторые из наиболее распространенных типов вредоносных программ:

- Макровирусы — Эти вирусы заражают приложения, такие как Microsoft Word или Excel.Макровирусы присоединяются к последовательности инициализации приложения. При открытии приложения вирус выполняет инструкции перед передачей управления приложению. Вирус размножается и прикрепляется к другому коду в компьютерной системе.

- Файловые инфекторы — Файловые вирусы обычно прикрепляются к исполняемому коду, например к файлам .exe. Вирус устанавливается при загрузке кода. Другая версия файлового инфектора связывает себя с файлом, создавая вирусный файл с тем же именем, но с расширением.расширение exe. Следовательно, при открытии файла код вируса будет выполняться.

- Инфекторы системы или загрузочной записи — Вирус загрузочной записи прикрепляется к основной загрузочной записи на жестких дисках. Когда система запускается, она просматривает загрузочный сектор и загружает вирус в память, откуда он может распространиться на другие диски и компьютеры.

- Полиморфные вирусы — Эти вирусы маскируются с помощью различных циклов шифрования и дешифрования. Зашифрованный вирус и связанный с ним механизм мутации сначала расшифровываются программой дешифрования.Вирус продолжает заражать область кода. Затем механизм мутации разрабатывает новую процедуру дешифрования, и вирус шифрует механизм мутации и копию вируса с помощью алгоритма, соответствующего новой процедуре дешифрования. Зашифрованный пакет механизма мутации и вируса прикрепляется к новому коду, и процесс повторяется. Такие вирусы трудно обнаружить, но они обладают высоким уровнем энтропии из-за множества модификаций их исходного кода. Антивирусное программное обеспечение или бесплатные инструменты, такие как Process Hacker, могут использовать эту функцию для их обнаружения.

- Стелс-вирусы — Стелс-вирусы берут на себя функции системы, чтобы скрыть себя. Они делают это, скомпрометировав программное обеспечение для обнаружения вредоносных программ, чтобы программа сообщала о зараженной области как о неинфицированной. Эти вирусы скрывают любое увеличение размера зараженного файла или изменение даты и времени последнего изменения файла.

- Трояны — Троян или троянский конь — это программа, которая скрывается в полезной программе и обычно выполняет вредоносную функцию.Основное различие между вирусами и троянами заключается в том, что трояны не могут самовоспроизводиться. Помимо запуска атак на систему, троянец может создать лазейку, которую могут использовать злоумышленники. Например, троянец может быть запрограммирован на открытие порта с большим номером, чтобы хакер мог использовать его для прослушивания, а затем для выполнения атаки.

- Логические бомбы — Логические бомбы — это тип вредоносного программного обеспечения, которое добавляется к приложению и запускается определенным событием, например логическим условием или определенной датой и временем.

- Черви — Черви отличаются от вирусов тем, что они не прикрепляются к файлу хоста, а представляют собой автономные программы, которые распространяются по сетям и компьютерам. Черви обычно распространяются через вложения электронной почты; открытие вложения активирует программу-червь. Типичный эксплойт червя заключается в том, что червь отправляет свою копию каждому контакту на адресе электронной почты зараженного компьютера. сеть.

- Droppers — Капельница — это программа, используемая для установки вирусов на компьютеры. Во многих случаях дроппер не заражен вредоносным кодом и поэтому не может быть обнаружен антивирусным ПО. Дроппер также может подключаться к Интернету и загружать обновления вирусного программного обеспечения, размещенного в скомпрометированной системе.

- Ransomware — Ransomware — это тип вредоносного ПО, которое блокирует доступ к данным жертвы и угрожает опубликовать или удалить их, если не будет уплачен выкуп.В то время как некоторые простые компьютерные программы-вымогатели могут заблокировать систему способом, который не составит труда отменить знающий человек, более продвинутое вредоносное ПО использует метод, называемый криптовирусным вымогательством, который шифрует файлы жертвы таким образом, что их восстановление без ключ дешифрования.

- Рекламное ПО — Рекламное ПО — это программное обеспечение, используемое компаниями в маркетинговых целях; рекламные баннеры отображаются во время работы любой программы.Рекламное ПО может быть автоматически загружено в вашу систему при просмотре любого веб-сайта, и его можно просматривать во всплывающих окнах или через панель, которая автоматически появляется на экране компьютера.

- Шпионское ПО — Шпионское ПО — это программа, которая устанавливается для сбора информации о пользователях, их компьютерах или их привычках просмотра. Он отслеживает все, что вы делаете без вашего ведома, и отправляет данные удаленному пользователю. Он также может загружать и устанавливать другие вредоносные программы из Интернета.Шпионское ПО работает как рекламное ПО, но обычно представляет собой отдельную программу, которая устанавливается по незнанию при установке другого бесплатного приложения.

Заключение

Создание хорошей защиты требует понимания нападения. В этой статье мы рассмотрели 10 наиболее распространенных атак кибербезопасности, которые хакеры используют для нарушения работы и компрометации информационных систем. Как видите, у злоумышленников есть множество вариантов, таких как атаки DDoS, заражение вредоносным ПО, перехват «человек посередине» и подбор пароля методом перебора, чтобы попытаться получить несанкционированный доступ к критически важным инфраструктурам и конфиденциальным данным.

Меры по смягчению этих угроз различаются, но основы безопасности остаются неизменными: обновляйте свои системы и антивирусные базы, обучите своих сотрудников, настройте брандмауэр, чтобы внести в белый список только определенные порты и хосты, которые вам нужны, сохраняйте надежные пароли используйте модель с минимальными привилегиями в своей ИТ-среде, регулярно создавайте резервные копии и постоянно проверяйте свои ИТ-системы на предмет подозрительной активности.

Джефф — директор по разработке глобальных решений в Netwrix. Он давний блоггер Netwrix, спикер и ведущий.В блоге Netwrix Джефф делится лайфхаками, советами и приемами, которые могут значительно улучшить ваш опыт системного администрирования.

Код ОСПС: 9 важных и обязательных элементов

11 сентября 2001 г. . Ты помнишь эту дату?

Это, друг мой, дата, которая оказала большое влияние на то, как мы управляем нашими кораблями. Это дата, которая привела к появлению кода ISPS.

Готов поспорить, когда вы слышите о коде ISPS, вы думаете о таких местах, как Сомали и Нигерия.Но безопасность была проблемой для судоходства гораздо дольше, чем это.

С момента своего создания в 1948 году ИМО разработала множество кодексов, правил и конвенций.

Если не все, то большинство из этих соглашений было вызвано каким-то серьезным инцидентом. Например, код ISM появился из-за инцидента с «Вестником свободного предпринимательства». МАРПОЛ возник в результате инцидента в каньоне Торри. И, как всем известно, СОЛАС был разработан из-за печально известного падения Титаника.

Код

ISPS, вероятно, единственный код, который был разработан из-за инцидента не на море. Он был рассмотрен и разработан после теракта 11 сентября в США.

Итак, что именно требует от нас код ISPS. Давайте обсудим 10 элементов кода ISPS, о которых нам нужно знать.

1. План охраны судна

План охраны судна содержит все инструкции по обеспечению безопасности для экипажа судна.

Кодекс ОСПС, часть A / 9.4 дает минимальные баллы, которые должны быть включены в план охраны судна.

План охраны судна должен быть одобрен государством флага судна или признанной организацией по охране (RSO) от имени государства флага. RSO обычно является классификационным обществом судна.

Обработка План безопасности судна на борту

План охраны судна должен храниться в шкафчике. Если он находится на открытом месте, это может привести к несоответствию во время проверки PSC или аудита ISPS.

Мастер и SSO не должны предоставлять доступ к SSP какой-либо внешней стороне.Доступ может быть предоставлен только сотруднику службы безопасности Компании и лицу, проводящему аудит безопасности.

Если какой-либо инспектор PSC запрашивает доступ к SSP, этот запрос следует вежливо отклонить.

Могут возникнуть ситуации, когда инспектор PSC считает, что существует несоответствие, связанное с безопасностью, и единственный способ доказать ему, что этого несоответствия не существует, — это показать ему SSP.

В этих случаях главный / SSO может показать только тот раздел SSP, который требуется для подтверждения несоответствия как недействительного.

2. Оценка охраны судна

Оценка безопасности судна — это первый шаг к разработке плана безопасности.

Допустим, вы обязаны разработать план охраны судна. Есть много аспектов, которые вы хотели бы изучить.

Вы хотите убедиться, что ваш корабль не атакован. Вы несете ответственность за то, чтобы посторонние лица не могли подняться на борт вашего судна. как ты собираешься достичь всего этого?

Вы, вероятно, захотите идентифицировать все точки доступа корабля.Вы можете провести мозговой штурм и определить возможные способы атаки вашего корабля. Вы можете даже представить себя атакующим и подумать, как получить доступ к кораблю.

Вот в чем суть оценки безопасности корабля.

Речь идет об определении применимых сценариев безопасности для корабля. Например, будет ли проблема безопасности во время грузовых операций? Есть ли слабые места в системе безопасности корабля?

Оценка безопасности судна — это своего рода оценка риска безопасности судна.

Оценка безопасности судна призвана ответить на эти пять вопросов.

- Есть ли повод атаковать корабль?

- Какие основные операции на судне и районы подвержены нарушениям безопасности?

- Существуют ли какие-либо меры безопасности, процедуры?

- Каким образом корабль может быть атакован?

- Каковы вероятность и последствия такого нападения?

Оценка охраны судна является основой для разработки плана охраны судна.Офицер службы безопасности компании обязан провести первоначальную оценку безопасности судна.

Вот пример оценки безопасности корабля.

3. Судовой охранник

Код

ISPS требует, чтобы компания назначила офицера охраны судна. Член экипажа, назначенный SSO, должен пройти обучение безопасности, требуемое согласно STCW.

Основные обязанности судового охранника

- для реализации и поддержания всех элементов плана охраны судна и

- для связи с сотрудником службы безопасности компании и сотрудником службы безопасности портового средства (PFSO) для всех мероприятий, связанных с безопасностью

Совершенно очевидно, что для реализации SSP на борту SSO должен сам знать, что SSP требует от SSO и экипажа судна.

По этой причине SSO должен внимательно прочитать SSP и желательно делать записи о ключевых моментах, характерных для SSP того судна, которое он должен постоянно знать.

Например, SSO должен знать

- Процент вахты у прохода багажа необходимо проверить на каждом уровне безопасности

- Порядок действий при обнаружении на борту несопровождаемого багажа

- Зоны ограниченного доступа согласно программе самообучения

- Оборудование безопасности на борту и какое обслуживание требуется для этого

- Порядок и необходимый интервал проверки судовой системы оповещения

Одной из важных обязанностей SSO является проверка плана охраны судна.Идея обзора состоит в том, чтобы со временем сделать SSP устойчивым. SSO должна искать недостатки в SSP и указывать на них в обзоре SSP.

Некоторые компании могут иметь быстрый контрольный список для проверки плана безопасности судна. Даже если нет контрольного списка, SSO может проверить SSP в меру своих возможностей.

Например, SSO может обнаружить, что доступ, который должен быть ограниченной областью, не обозначен как ограниченная область в SSP.

Он может обнаружить, что нет четких инструкций, можно ли допустить на борт сотрудников службы безопасности порта с оружием.

Независимо от того, что SSO должно включать в SSP, но не включено, он может упомянуть об этом в своем обзоре SSP.

4. Сотрудник службы безопасности компании

Код ISPS

также требует, чтобы компания назначила сотрудника службы безопасности. Основные обязанности сотрудника службы безопасности компании —

.

- Провести оценку безопасности судна

- Разработать план охраны судна и представить его на согласование

- обеспечивает эффективное выполнение SSP на борту

Одной из важных обязанностей CSO является регулярное предоставление информации о безопасности SSO и судну.

5. Уровни безопасности

Код

ISPS устанавливает три уровня безопасности.

- Уровень безопасности 1

- Уровень безопасности 2

- Уровень безопасности 3

Уровень безопасности 1 требует минимальных мер безопасности и является нормальным уровнем безопасности, на котором должны работать все корабли и порты.

уровень безопасности 3 требует самых строгих мер безопасности.

Уровень безопасности 3 устанавливается только в исключительных случаях, когда имеется достоверная информация о вероятном или неминуемом инциденте безопасности.

Есть один часто задаваемый вопрос, связанный с уровнями безопасности. Вопрос в том, «Кто определяет уровень безопасности на борту»?

Кто определяет уровни безопасности на борту?

Когда судно находится в море, уровень безопасности устанавливается государством флага судна. Государство флага не может давать указания судну напрямую, но может делать это через CSO.

CSO перешлет сообщение от государства флага к соответствующим судам, чтобы изменить уровень безопасности.SSO должен подтвердить получение почты для получения инструкций по изменению уровня безопасности и подтвердить CSO при изменении уровня безопасности.

В порту судно должно иметь такой же уровень безопасности, как и порт. Перед прибытием агент сообщает все данные о безопасности порта, а также сообщает об уровне безопасности судна.

Если уровень безопасности порта выше, чем уровень безопасности корабля, судно должно повысить уровень безопасности до такого же уровня, как и порт.

Теперь могут быть случаи, когда уровень безопасности корабля выше, чем порт, который он вызывает.В этом случае SSO должен проконсультироваться с CSO. CSO может посоветовать снизить уровень корабля без снижения мер безопасности.

Это означает, что в этом случае у корабля будет более низкий уровень безопасности, но будут применяться те же меры безопасности, которые требуются для более высокого уровня безопасности в SSP.

CSO после консультации с flag может посоветовать сохранить более высокий уровень безопасности. В этом случае судно должно проинформировать порт о более высоком уровне безопасности.

6. Декларация безопасности

Как следует из названия, декларация безопасности — это декларация безопасности между двумя сторонами.Одна из сторон — собственное судно, а другая сторона может быть портом или другим кораблем.

Вопрос в том, когда нам нужна декларация безопасности и зачем нам декларация безопасности?

Давайте сначала ответим на вопрос «когда».

DoS предназначен для использования в исключительных случаях, обычно связанных с повышенным риском. Это те моменты, когда необходимо достичь соглашения между портовым средством и судном о мерах безопасности, которые необходимо применить.

Кодекс

ISPS требует, чтобы каждое государство флага устанавливало требования декларации безопасности.

А вообще DOS нужно заливать при

- Судно эксплуатируется с более высоким уровнем безопасности, чем порт, в который оно вызывает

- Судно эксплуатируется с более высоким уровнем безопасности, чем другое судно, с которым оно работает

- Судно заходит в порт, не имеющий плана охраны портового средства. Это будет в случае, если порт находится в стране, которая не ратифицировала код ISPS

- Судно выполняет операции с судном, флаг которого не ратифицировал Кодекс ОСПС и, следовательно, не имеет утвержденного плана охраны судна

.

Еще вопрос, зачем вообще ДОС заливать.Как вы могли заметить в приведенных выше ситуациях, судно либо находится на более высоком уровне безопасности, либо имеет дело с портом или судном, которое не соответствует кодексу ISPS.

В первом случае нам нужно убедиться, что более высокий уровень безопасности судна эффективно передается в порт или судно, с которым он имеет дело. Кроме того, поскольку порт или другое судно находится на более низком уровне, мы хотели бы знать, какие обязанности по обеспечению безопасности будут выполнять порт и судно.

Например, нам нужно получить заявление от другого корабля о том, что они будут контролировать области вокруг своего корабля и ограничивать доступ к своему кораблю.

Во втором случае, когда порт или судно не соответствуют требованиям ISPS, нам необходимо сделать совместное заявление о том, что порт или другое судно будет выполнять некоторые обязанности по обеспечению безопасности в соответствии с декларацией безопасности.

Многие корабли или компании требуют, чтобы DOS выполнялась при каждой операции порта и корабля. Это не обязательно, и при этом мы просто тратим бумагу и энергию на что-то совершенно ненужное.

7. Учения и учения по обеспечению безопасности

Компания обязана разработать планировщик учений по безопасности, который должен охватывать все ситуации безопасности.

Эти упражнения могут включать такие ситуации, как

- Угроза взрыва в порту / в море

- изменение уровня безопасности

- Поиск безбилетного пассажира или бомбы

Вся идея этих упражнений и упражнений заключается в проверке эффективности внедрения кода ISPS. Эти учения должны быть нацелены на выявление разрыва между ожидаемыми результатами и фактическими показателями.

SSO должен вести записи всех учений по обеспечению безопасности, проведенных на борту.

8.Международный сертификат безопасности судна

Международный сертификат охраны судна — это установленный законом сертификат. Код ISPS применяется ко всем судам более 500 GRT. Кодекс ОСПС требует, чтобы эти суда имели действующий «Международный сертификат безопасности судна».

Но как судно может получить «Международный сертификат безопасности судна» (ISSC)?

Новый строительный корабль или корабль, который меняет флаг или класс, получит промежуточный ISSC. Промежуточный ISSC будет выдан после проверки государством флага или RSO (обычно классом), что все элементы SSP реализованы на борту.

Промежуточный ISSC действителен в течение шести месяцев.

Выдается полный ISSC

- после внедрения SSP не менее 30 дней

- Успешный аудит ISPS был проведен флагом или RSO от имени флага

Полный срок действия ISSC действителен в течение 5 лет при условии промежуточной проверки и подтверждения флагом или RSO от имени флага.

9. Судовая система оповещения о безопасности

Одним из основных средств безопасности на борту, требуемых кодексом ISPS, является судовая система оповещения.

Должно быть как минимум две кнопки безопасности, которые могут активировать SSAS. Одна из этих кнопок должна находиться на рулевой рубке корабля.

Обычно при нажатии кнопки SSAS предупреждение переходит в состояние флага и CSO. Но в некоторых государствах флага может потребоваться, чтобы предупреждение получало только CSO.

Судовая система охранного оповещения (SSAS) должна проверяться не реже одного раза в год.

Процедура проверки приведена в SSP. SSO должен знать эту процедуру тестирования.

Заключение

Код

ISPS, возможно, не смог положить конец инцидентам безопасности по всему миру. Но он определенно заложил основу для сдерживания проблем безопасности во всем мире.

Это сдерживание будет эффективным только в том случае, если мы будем знать и эффективно применять все элементы кодекса ISPS.

типов киберпреступлений — Panda Security

Сегодня в мире высоких технологий киберпреступность стремительно растет. Преступники всемирной паутины используют личную информацию интернет-пользователей в своих целях.Они глубоко погружаются в темную сеть, чтобы покупать и продавать нелегальные продукты и услуги. Они даже получают доступ к секретной правительственной информации.

киберпреступлений — это рекордно высокий уровень, который ежегодно обходится компаниям и частным лицам в миллиарды долларов. Что еще более пугает, так это то, что эта цифра отражает только последние 5 лет, и конца этому не видно. Развитие технологий и повышение доступности интеллектуальных технологий означает, что в домах пользователей есть несколько точек доступа, которые могут использовать хакеры.В то время как правоохранительные органы пытаются решить эту растущую проблему, число преступников продолжает расти, пользуясь анонимностью в Интернете.

Что такое киберпреступность?

Киберпреступность определяется как преступление, при котором компьютер является объектом преступления или используется в качестве инструмента для совершения преступления. Киберпреступник может использовать устройство для доступа к личной информации пользователя, конфиденциальной деловой информации, правительственной информации или для отключения устройства. Продажа или получение вышеуказанной информации в Интернете также является киберпреступлением.

Киберпреступления в целом можно разделить на две категории:

| Преступления против сетей или устройств | Преступления с использованием устройств для участия в преступной деятельности |

|---|---|

| Вирусы | Фишинговые письма |

| Вредоносное ПО | Киберпреследование |

| DoS-атаки | Кража личных данных |

Категории киберпреступлений

Киберпреступность подразделяется на три основные категории: индивидуальные, имущественные и государственные.Типы используемых методов и уровни сложности различаются в зависимости от категории.

- Объект: Это похоже на реальный случай преступника, незаконно владеющего банковскими данными или данными кредитной карты человека. Хакер крадет банковские реквизиты человека, чтобы получить доступ к средствам, совершать покупки в Интернете или запускать фишинговые атаки, чтобы заставить людей выдать свою информацию. Они также могли использовать вредоносное ПО для получения доступа к веб-странице с конфиденциальной информацией.

- Физическое лицо: В эту категорию киберпреступлений входит одно лицо, распространяющее вредоносную или незаконную информацию в Интернете. Это может включать в себя киберпреследования, распространение порнографии и торговли людьми.

- Правительство: Это наименее распространенное киберпреступление, но является наиболее серьезным преступлением. Преступление против правительства также известно как кибертерроризм. Правительственная киберпреступность включает взлом правительственных веб-сайтов, военных веб-сайтов или распространение пропаганды.Эти преступники обычно террористы или вражеские правительства других стран.

Виды киберпреступлений

Они используются, чтобы сделать онлайн-сервис недоступным и вывести сеть из строя, перегружая сайт трафиком из различных источников. Большие сети зараженных устройств, известные как ботнеты, создаются путем размещения вредоносных программ на компьютерах пользователей. Затем хакер взламывает систему, когда сеть не работает.

Ботнеты — это сети из взломанных компьютеров, которые контролируются извне удаленными хакерами.Затем удаленные хакеры рассылают спам или атакуют другие компьютеры через эти ботнеты. Ботнеты также могут использоваться как вредоносные программы и выполнять вредоносные задачи.

Это киберпреступление происходит, когда преступник получает доступ к личной информации пользователя с целью кражи средств, доступа к конфиденциальной информации или участия в мошенничестве с налогами или страхованием здоровья. Они также могут открыть учетную запись телефона / Интернета на ваше имя, использовать ваше имя для планирования преступной деятельности и требовать государственных пособий на ваше имя.Они могут делать это, узнавая пароли пользователей посредством взлома, получая личную информацию из социальных сетей или отправляя фишинговые электронные письма.

Этот вид киберпреступности включает в себя преследование в Интернете, когда пользователь получает множество сетевых сообщений и электронных писем. Обычно киберсталкеры используют социальные сети, веб-сайты и поисковые системы, чтобы запугать пользователя и внушить страх. Обычно киберсталкер знает свою жертву и заставляет человека бояться или беспокоиться о своей безопасности.

Социальная инженерия предполагает, что преступники напрямую связываются с вами, обычно по телефону или электронной почте. Они хотят завоевать ваше доверие и обычно выдают себя за агента по обслуживанию клиентов, чтобы вы предоставили необходимую информацию. Обычно это пароль, компания, в которой вы работаете, или банковская информация. Киберпреступники узнают все, что могут о вас, в Интернете, а затем попытаются добавить вас в друзья в социальных сетях. Получив доступ к учетной записи, они могут продавать вашу информацию или защищать учетные записи на ваше имя.

PUPS или потенциально нежелательные программы менее опасны, чем другие киберпреступления, но являются разновидностью вредоносного ПО. Они удаляют необходимое программное обеспечение в вашей системе, включая поисковые системы и предварительно загруженные приложения. Они могут включать шпионское или рекламное ПО, поэтому рекомендуется установить антивирусное программное обеспечение, чтобы избежать вредоносной загрузки.

Этот тип атаки заключается в отправке хакерами вредоносных вложений электронной почты или URL-адресов пользователям для получения доступа к их учетным записям или компьютеру.Киберпреступники становятся все более известными, и многие из этих писем не помечаются как спам. Пользователи обманом отправляют электронные письма, в которых утверждают, что им необходимо изменить пароль или обновить свою платежную информацию, что дает преступникам доступ.

Запрещенный / незаконный контент

Это киберпреступление связано с тем, что преступники обмениваются и распространяют неприемлемый контент, который можно считать вызывающим беспокойство и оскорбительным. Оскорбительный контент может включать в себя, помимо прочего, сексуальную активность между взрослыми, видео с интенсивным насилием и видео с преступной деятельностью.Незаконный контент включает материалы, пропагандирующие террористические акты, и материалы с эксплуатацией детей. Этот тип контента существует как в обычном Интернете, так и в темной сети, анонимной сети.

Обычно они имеют форму рекламы или спама, которые содержат обещания вознаграждений или предложения нереальных сумм денег. Интернет-мошенничество включает заманчивые предложения, которые «слишком хороши, чтобы быть правдой», и при нажатии на них вредоносные программы могут вмешиваться и компрометировать информацию.

Наборы эксплойтов

нуждаются в уязвимости (ошибке в коде программного обеспечения), чтобы получить контроль над компьютером пользователя.Это готовые инструменты, которые преступники могут купить в Интернете и использовать против любого, у кого есть компьютер. Наборы эксплойтов регулярно обновляются, как и обычное программное обеспечение, и доступны на форумах по взлому даркнета.

История киберпреступлений

Злонамеренная связь со взломом была впервые задокументирована в 1970-х годах, когда первые компьютеризированные телефоны становились мишенью. Технически подкованные люди, известные как «фрикеры», нашли способ оплаты междугородных звонков с помощью ряда кодов.Они были первыми хакерами, которые научились использовать систему, модифицируя аппаратное и программное обеспечение, чтобы украсть время междугородних телефонных разговоров. Это заставило людей понять, что компьютерные системы уязвимы для преступной деятельности, и чем более сложными становятся системы, тем более уязвимыми они становятся для киберпреступлений.

Перенесемся в 1990 год, когда был разоблачен большой проект под названием Operation Sundevil. Агенты ФБР конфисковали 42 компьютера и более 20 000 дискет, которые использовались преступниками для незаконного использования кредитных карт и телефонных услуг.В этой операции участвовало более 100 агентов ФБР, и за два года на отслеживание лишь нескольких подозреваемых. Однако это было сочтено большим усилием по связям с общественностью, потому что это был способ показать хакерам, что за ними будут следить и преследовать по закону.

Фонд Electronic Frontier Foundation был создан в ответ на угрозы общественным свободам, возникающие, когда правоохранительные органы совершают ошибку или участвуют в ненужных действиях по расследованию киберпреступлений. Их миссия заключалась в защите потребителей от незаконного преследования.Хотя это было полезно, оно также открыло двери для хакерских лазеек и анонимного просмотра, где многие преступники практикуют свои незаконные услуги.

Преступность и киберпреступность становятся все более серьезной проблемой в нашем обществе, даже при наличии системы уголовного правосудия. Как в публичном веб-пространстве, так и в даркнете киберпреступники обладают высокой квалификацией, и их нелегко найти. Прочтите ниже, чтобы узнать больше о том, как бороться с киберпреступностью с помощью закона о киберпреступности.

Влияние киберпреступности на общество

Киберпреступность создала серьезную угрозу для тех, кто пользуется Интернетом, поскольку за последние несколько лет информация миллионов пользователей была украдена.Это также нанесло серьезный ущерб экономике многих стран. Президент и генеральный директор IBM Джинни Рометти назвала киберпреступность «величайшей угрозой для каждой профессии, каждой отрасли, каждой компании в мире». Ниже приведены шокирующие статистические данные о влиянии киберпреступности на наше общество на сегодняшний день.

- К 2021 году глобальная стоимость киберпреступности достигнет 6 триллионов долларов .

- Согласно исследованию затрат на утечку данных, проведенному Институтом Ponemon в 2016 году, организации Global Analysis, которые пострадали хотя бы один раз в 2016 году, потеряли в среднем 4 миллиона долларов .

- 48% нарушений безопасности данных вызваны действиями злого умысла.

- Cybersecurity Ventures ожидает, что стоимость программ-вымогателей вырастет до 11,5 миллиардов долларов в 2019 году .

- К 2021 году число незаполненных рабочих мест в области кибербезопасности более чем на утроится по сравнению с .

Как бороться с киберпреступностью

Похоже, что в современный век технологий хакеры захватывают наши системы, и никто не застрахован. Среднее время ожидания или время, которое требуется компании для обнаружения кибербезопасности, составляет более 200 дней.Большинство интернет-пользователей не задумываются о том, что их могут взломать, и многие редко меняют свои учетные данные или обновляют пароли. В результате многие люди становятся уязвимыми для киберпреступлений, и очень важно быть в курсе. Ознакомьте себя и других с профилактическими мерами, которые вы можете предпринять, чтобы защитить себя как личность или как компанию.

1

Будьте бдительны при просмотре веб-сайтов.

2

Отметить подозрительные электронные письма и сообщить о них.

3

Никогда не переходите по незнакомым ссылкам или объявлениям.

4

По возможности используйте VPN.

5

Перед вводом учетных данных убедитесь, что веб-сайты безопасны.

6

Своевременно обновляйте антивирусные системы / системы приложений.

Как определить тип безопасности вашего Wi-Fi

Знаете ли вы, что ваше соединение Wi-Fi использует один из четырех различных типов безопасности? Хотя все они разные, не все они равны; Поэтому важно узнать, какой тип безопасности использует ваш Wi-Fi.

Давайте рассмотрим четыре типа безопасности Wi-Fi и посмотрим, какие из них лучше всего использовать.

Каковы 4 типа безопасности Wi-Fi?

Безопасность Wi-Fi бывает четырех разных типов.Не все они одинаково безопасны, что важно помнить при проверке протокола собственной сети.

1. Протокол WEP (WEP).

WEP — самый старый из типов безопасности, появившийся в компьютерном мире в 1997 году.Из-за своего возраста он по-прежнему распространен в современную эпоху в старых системах. Из всех протоколов WEP считается наименее безопасным.