Уязвимость информационной системы: ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем, ГОСТ Р от 19 августа 2015 года №56546-2015 – ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем

Уязвимость (компьютерная безопасность) — Википедия

Материал из Википедии — свободной энциклопедии

Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 14 декабря 2015;

проверки требуют 19 правок.

Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 14 декабря 2015;

проверки требуют 19 правок.

У этого термина существуют и другие значения, см. Уязвимость.

В компьютерной безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты.

Обычно уязвимость позволяет атакующему «обмануть» приложение — выполнить непредусмотренные создателем действия или заставить приложение совершить действие, на которое у того не должно быть прав. Это делается путём внедрения каким-либо образом в программу данных или кода в такие места, что программа воспримет их как «свои». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, XSS, SiXSS). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер без проверки его границ (переполнение буфера). Поиск уязвимостей иногда называют

Метод информирования об уязвимостях является одним из пунктов спора в сообществе компьютерной безопасности. Некоторые специалисты отстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сообщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь после задержки или не публиковать совсем. Такие задержки могут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения патчей, но также могут и увеличивать риск для тех, кто не посвящён в детали.

Существуют инструментальные средства, которые могут помочь в обнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хороший обзор возможных уязвимостей, существующих в системе, они не могут заменить участие человека в их оценке.

Для обеспечения защищённости и целостности системы необходимо постоянно следить за ней: устанавливать обновления, использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости находят непрерывно, единственный путь уменьшить вероятность их использования против системы — постоянная бдительность и использование обновленных версий ПО.

Распространённые типы уязвимостей включают в себя:

5. Уязвимость информации в информационных системах.

5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

Уязвимость

— это любая характеристика информационной

системы, использование которой нарушителем

может привести к реализации угрозы.

В

компьютерной

безопасности

термин «уязвимость»

(англ.

vulnerability) используется для обозначения

недостатка в системе, используя который,

можно намеренно нарушить её целостность

и вызвать неправильную работу. Уязвимость

может быть результатом ошибок

программирования,

недостатков, допущенных при проектировании

системы, ненадежных

паролей,

вирусов

и других вредоносных

программ,

скриптовых и SQL-инъекций.

Некоторые уязвимости известны только

теоретически, другие же активно

используются и имеют известные эксплойты.

короч

уязвимости могут быть допущены случайно

и заложены специально, но как правило

уязвимость является результатом

человеческой халатности и\или

невнимательности.

5.2 Классификация уязвимостей информации.

из

башки:Могут быть организационными,

уязвимости СКУД, документы, отсутствие

видеонаблюдения, противопожарной

охраны, дырявое ПО и тд

уязвимости

уровня сети — уязвимости сетевых

протоколов;уязвимости

уровня операционной системы;уязвимости

уровня баз данных — уязвимости конкретных

СУБД ;уязвимости

уровня приложений — относятся

уязвимости программного обеспечения.

уязвимость

со стороны персонала

Кадровые:

Недостаточное

обучениенеосведомленность

персоналанемотивированность

персоналаотсутствие

мониторинга

Физическая

безопасность:

небрежное

использование механизмов физического

контроля доступаотсутствие

дверей/окон и пр.Подверженность

оборудования затоплению/температурам/пыли/перепадам

напряжения

Управление

коммуникациями и операциями:

Сложный

интерфейс, приводящий к ошибкам при

использованииПлохой

контроль измененийПлохое

управление сетьюотсутствие

резервного копированияОтсутствие

обновлений ПООтсутстви

разграничение прав/обязанностейОтсутствие

разделения тестового и боевого

оборудованияНеконтроллируемое

копирование

Контроль

доступа:

плохое

разделение доступа в сетяхотсутствие

меанизмов аутентификации/идентификацииПлохая

политики контроля доступаОтсутствие

выхода из системы при уходе от компанет

или мало тестирования ПОнет

контроля прав доступаПлохой

контроль паролей

ИС:

Плохие

криптоключиотсутствие

контроля входных/выходных данныхотсутствие

проверки обрабатываемых данныхнет

или мало тестирования ПОнеконтроллируемая

загрузка и использование ПОиспользование

бесплатных ПО

5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

Утечку

информации в общем плане можно

рассматривать как неправомерный выход

конфиденциальных сведений за пределы

организации или круга лиц, которым эти

сведения были доверены.

Утечка

информации по своей сущности всегда

предполагает противоправное (тайное

или явное, осознанное или случайное)

овладение конфиденциальной информацией,

независимо от того, каким путем это

достигается.

Утечку

охраняемой информации, может произойти

при наличии ряда обстоятельств. Если

есть злоумышленник, который такой

информацией интересуется и затрачивает

определенные силы и средства для ее

получения. И если есть условия, при

которых он может рассчитывать на

овладение интересующую его информацию

(затратив на это меньше сил, чем если бы

он добывал ее сам).

Все

каналы утечки данных можно разделить

на косвенные и прямые. Косвенные каналы

не требуют непосредственного доступа

к техническим средствам информационной

системы. Прямые соответственно требуют

доступа к аппаратному обеспечению и

данным информационной системы.

Примеры

косвенных каналов утечки:

Кража

или утеря носителей информации,

исследование не уничтоженного мусора;Дистанционное

фотографирование, прослушивание;Перехват

электромагнитных излучений.

Примеры

прямых каналов утечки:

Инсайдеры

(человеческий

фактор).

Утечка информации вследствие несоблюдения

коммерческой

тайны;Прямое

копирование.

Каналы

утечки информации можно также разделить

по физическим свойствам и принципам

функционирования:

акустические

— запись звука, подслушивание и

прослушивание;акустоэлектрические

— получение информации через звуковые

волны с дальнейшей передачей ее через

сети электропитания;виброакустические

— сигналы, возникающие посредством

преобразования информативного

акустического сигнала при воздействии

его на строительные конструкции и

инженерно-технические коммуникации

защищаемых помещений;оптические

— визуальные методы, фотографирование,

видео съемка, наблюдение;электромагнитные

— копирование полей путем снятия

индуктивных наводок;радиоизлучения

или электрические сигналы

от внедренных в технические средства

и защищаемые помещения специальных

электронных устройств съема речевой

информации “закладных устройств”,

модулированные информативным сигналом;материальные

— информация на бумаге или других

физических носителях информации

внутри хуже, чем снаружи / Positive Technologies corporate blog / Habr

Максимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем)

В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне низким. Лидер уязвимостей сетевого периметра — старые версии ПО, во внутренних сетях — недостатки управления учетными записями и паролями. Увеличилось число сотрудников, которые переходят по внешним ссылкам, а уровень защищенности каждой третьей из беспроводных сетей оценивается «ниже среднего». Такие наблюдения сделаны в исследовании компании Positive Technologies на основе тестов на проникновение, проводившихся в 2015 году. Ниже мы представляем основные результаты исследования.

Исходные данные

В исследовании использованы результаты тестирования 17 информационных систем крупных российских и зарубежных компаний. Наибольшую долю составляют компании финансового сектора (35%). В равных долях представлены промышленные, телекоммуникационные и IT-компании (по 18%), также среди протестированных — одна транспортная компания и одна госорганизация. Большинство исследованных предприятий включали множество дочерних компаний и филиалов, расположенных в разных городах и странах; количество активных узлов, доступных на их сетевом периметре, исчислялось сотнями. Помимо тестирования на проникновение, в 24% проектов проводилась оценка осведомленности сотрудников в вопросах информационной безопасности.

Общие результаты

В 76% исследованных систем выявлена возможность получения злоумышленником полного контроля над отдельными критически важными ресурсами. При этом в 35% систем такой уровень привилегий может быть получен от лица любого внешнего нарушителя. Не удалось получить контроль над какими-либо критически важными ресурсами в 24% проектов. В целом видна тенденция к повышению общего уровня защищенности критически важных ресурсов, по сравнению с 2013 и 2014 годами.

Минимальный уровень доступа, необходимый нарушителю для получения полного контроля над отдельными критически важными ресурсами

Как и в предыдущие годы, практически в каждой корпоративной инфраструктуре были обнаружены уязвимости высокой степени риска. С 2013 года сохраняется тенденция к росту доли организаций, корпоративная инфраструктура которых подвержена критически опасным уязвимостям, связанным с использованием устаревших версий ПО и с отсутствием обновлений безопасности. Средний возраст наиболее устаревших неустановленных обновлений — 73 месяца (более шести лет).

Недостатки защиты сетевого периметра

По сравнению с 2014 годом общий уровень защищенности сетевого периметра повысился: в рамках почти половины проектов, где проводились работы, не было выявлено недостатков, которые позволили бы получить доступ к критически важным ресурсам из внешних сетей. Сложность осуществления атак также возросла: для получения доступа к ресурсам внутренней сети внешнему нарушителю лишь в 46% случаев достаточно обладать низкой квалификацией (против 61% в 2014 году).

Сложность преодоления периметра

В 54% проектов, где проводились работы по внешнему тестированию на проникновение, были получены максимальные привилегии в каких-либо критически важных для бизнеса системах, в 27% случаев — полный контроль над всей инфраструктурой компании.

В 55% систем для преодоления сетевого периметра без использования методов социальной инженерии требовалась средняя либо низкая квалификация, либо вовсе тривиальные действия нарушителя. В среднем для получения доступа к ресурсам внутренней сети, как и в 2014 году, требовалась эксплуатация двух различных уязвимостей.

При преодолении сетевого периметра в 47% случаев вектор атаки основывался на эксплуатации уязвимостей веб-приложений. В целом уязвимости различного уровня риска в коде веб-приложений были обнаружены в 69% исследованных систем. Например, уязвимость «Загрузка произвольных файлов» была выявлена в 56% проектов, а «Внедрение операторов SQL» оказалось возможно в 44%.

Другие 53% атак, в результате которых был получен доступ к ресурсам внутренней сети, пришлись на использование словарных учетных данных. Данная уязвимость была наиболее распространенной в 2014 году, а в 2015 году выявлена на сетевом периметре 78% систем. Во всех этих системах были обнаружены простые пароли привилегированных пользователей. В 44% компаний словарные учетные данные использовались для доступа к общедоступным веб-приложениям.

Во всех исследованных системах были выявлены недостатки, связанные с использованием на сетевом периметре уязвимых версий ПО; главным образом это устаревшие версии веб-серверов (78%) и прикладного ПО (67%).

Наиболее распространенные уязвимости на сетевом периметре

Недостатки защиты внутренней сети

Как и в предыдущие годы, в рамках всех проектов удалось получить максимальные привилегии в критически важных системах при тестировании от лица внутреннего злоумышленника (например, рядового сотрудника, находящегося в пользовательском сегменте сети). При этом полный контроль над инфраструктурой был получен в 71% случаев. Полученные результаты совпадают с показателями 2013 года.

В среднем при наличии доступа во внутреннюю сеть для контроля над критически важными ресурсами злоумышленнику требуется эксплуатация четырех различных уязвимостей, что на один шаг больше, чем в предыдущем году, и на один шаг меньше, чем в 2013 году. Однако сложность реализации атак существенно снизилась — в 82% случаев для доступа к критически важным ресурсам нарушителю достаточно было обладать квалификацией низкого уровня; аналогичный показатель в 2014 году составлял лишь 56%.

Самой распространенной уязвимостью ресурсов внутренней сети остается использование словарных паролей. Данный недостаток обнаружен в рамках всех без исключения проектов. При этом в 91% случаев было выявлено использование слабых паролей для привилегированных учетных записей.

Словарные пароли во внутренней сети

Во всех системах также были выявлены недостатки защиты служебных протоколов, которые могут привести к перехвату и перенаправлению сетевого трафика. Недостаточный уровень защиты привилегированных учетных записей и недостатки антивирусной защиты по-прежнему распространены во внутренней сети компаний: уязвимости каждой из этих категорий были обнаружены в 91% систем.

Уровень защищенности внутренних сетей по-прежнему остается крайне низким. Несмотря на отдельные улучшения (например, повысился средний уровень криптографической защиты, повысилась осведомленность пользователей в вопросах информационной безопасности), применяемых мер защиты все так же недостаточно для противодействия злоумышленникам. Наиболее распространенный сценарий развития атаки во внутренней сети практически не изменился с 2014 года и состоит всего из трех основных этапов. Как и прежде, для успешной атаки достаточно использовать широко распространенные и давно известные типы уязвимостей.

Наиболее распространенные уязвимости внутренней сети

Недостатки осведомленности сотрудников в вопросах ИБ

В целом уровень осведомленности сотрудников в вопросах информационной безопасности оценивается выше, чем в 2014 году, но по-прежнему остается достаточно низким: ни в одной из протестированных систем он не был оценен как приемлемый, хотя вдвое снизилась доля компаний, для которых уровень осведомленности сотрудников был оценен как крайне низкий (25% против 50% в 2014 году).

В 2015 году в среднем 24% пользователей осуществили переход по поддельной ссылке (в 2014 году было 20%). Не изменилась доля испытуемых, которые ввели свои учетные данные в заведомо ложную форму аутентификации или загрузили исполняемый файл: показатель остался на уровне 15%.

Доля зафиксированных событий относительно общего количества отправленных сообщений

Недостатки защиты беспроводных сетей

В рамках данных работ проводится поиск недостатков в использовании точек доступа и клиентских устройств Wi-Fi для диапазонов 2,4 и 5 ГГц с использованием технологий 802.11a/b/g/n, а также недостатков в архитектуре и организации беспроводного доступа. Лишь для 33% систем уровень защищенности беспроводных сетей был оценен как «приемлемый».

Среди выявленных недостатков стоит отметить использование механизма WPS для упрощения процесса настройки беспроводной сети. Для подключения к точке доступа используется специальный PIN-код, состоящий только из цифр. Нарушитель может подобрать PIN-код и подключиться к точке доступа.

Также выявлены факты использования несанкционированных точек доступа; в случае их подключения к локальной вычислительной сети злоумышленник имеет возможность получить доступ к внутренним сетям. В ряде систем обнаружено отсутствие защиты отдельных беспроводных сетей, что может привести к перехвату важной информации. К распространенным уязвимостям можно также отнести использование стандартных учетных записей для доступа к веб-интерфейсу управления сетевым оборудованием.

В рамках одного из проектов было установлено, что почти все беспроводные сети компании доступны за пределами контролируемой зоны, при этом на общедоступных ресурсах сетевого периметра в открытом виде хранились учетные данные пользователя домена. Таким образом любой внешний нарушитель может подключиться к беспроводной сети и проводить атаки на ресурсы ЛВС.

Заключение

Для снижения рисков компрометации критически важных систем со стороны внешних нарушителей рекомендуется особое внимание уделять ресурсам, доступным из внешних сетей. Как показывает практика, подавляющее большинство успешных атак основаны на эксплуатации уязвимостей не официальных сайтов организаций и их серверов, а каких-либо других ресурсов компании, которые не должны быть доступны на сетевом периметре (например, СУБД, неиспользуемых отладочных интерфейсов, интерфейсов удаленного доступа или управления, интерфейсов инфраструктурных служб, таких как LDAP). Интерфейсы для доступа к таким ресурсам могут быть открыты для подключения по ошибке администраторов; зачастую представители крупных компаний, отвечающие за безопасность, не могут точно сказать — сколько и каких ресурсов организации доступны из внешних сетей.

Для защиты от атак на веб-приложения рекомендуется применять межсетевые экраны уровня приложения с эффективными настройками правил корреляции. Для контроля за ресурсами на сетевом периметре рекомендуется обеспечить регулярное сканирование ресурсов, доступных из внешних сетей (к примеру, раз в месяц). Для своевременного выявления и устранения уязвимостей в коде критически важных веб-приложений необходимо регулярно проводить работы по анализу их защищенности, как методом черного или серого ящика, так и методом белого ящика с подробным анализом исходных кодов. Такие работы важно проводить не только на каждом этапе разработки приложения, но и в отношении систем, принятых в эксплуатацию, с последующим контролем устранения выявленных уязвимостей.

Что касается защиты корпоративных систем от атак со стороны внутреннего нарушителя, необходимо ввести парольную политику, запрещающую использование простых паролей, предусматривающую обязательную двухфакторную аутентификацию для привилегированных пользователей критически важных систем, а также требования к регулярной смене паролей (например, раз в 60 дней). Также необходимо обратить особое внимание на устаревшие версии ПО, на открытые протоколы передачи данных и на хранение важной информации в открытом виде на серверах и рабочих станциях сотрудников. Кроме базовых мер защиты информации, следует на регулярной основе проводить аудит безопасности информационных систем и тестирование на проникновение со стороны внешнего и внутреннего нарушителя.

Полный текст исследования читайте на www.ptsecurity.ru/research/analytics

Авторы: Дмитрий Каталков, Евгений Гнедин, отдел аналитики информационной безопасности Positive Technologies

основные понятия и парадигма / Habr

В данной публикации читателям предлагается ознакомиться с основными терминами и определениями в области информационной безопасности, а также будут рассмотрены концепция и парадигма информационной безопасности. Информация в данной и последующих публикациях основывается на общепринятых российских и мировых подходах к информационной безопасности.

С развитием информационных технологий и их всеобъемлющим проникновением практически во все сферы деятельности современных государств и компаний вопросы защиты информации становятся ключевыми: так называемая четвертая научная революция немыслима без использования наукоёмких информационных технологий, которые со всеми преимуществами привносят и связанные с ними риски, поскольку одновременно с проникновением ИТ в жизни государств, компаний и обычных граждан растут и множатся угрозы информационной безопасности.

Налицо постоянная эволюция как информационных технологий, так и сферы защиты информации, а также самих атакующих: если ещё в конце 20-го века вопросами взлома компьютерных систем занимались, как правило, увлеченные энтузиасты из академических сред, которые не ставили своей целью получение незаконной прибыли и обман компаний и граждан, то в последнее время с каждым годом растет количество финансово мотивированных злоумышленников. Более того, в современном киберпространстве орудуют настоящие армии хакеров, поддерживаемые и спонсируемые правительствами разных стран. Они осуществляют нападения на ресурсы и инфраструктуру других государств и крупных корпораций с целью получения разведывательной информации и, зачастую, вывода из строя объектов критической инфраструктуры или даже целых отраслей промышленности. Одновременно с этим нарастает также и государственное регуляторное давление: осознавая важность защиты информации и информационной инфраструктуры, практически все развитые государства принимают законодательные нормы, отвечающие современным вызовам. Таким образом, современная информационная безопасность находится «на линии перекрестного огня» высококвалифицированных атакующих, ИТ-потребностей бизнеса и государства, а также правового регулирования. Для победы в данных условиях прежде всего необходим твердый фундамент, а именно четкое понимание основных явлений, терминов, а также самой концепции информационной безопасности.

Под защитой информации в классическом понимании подразумевается обеспечение целостности, конфиденциальности, доступности информационных ресурсов. Кроме этого, дополнительными свойствами информации в состоянии защищенности являются неотказуемость, подлинность, подотчетность.

Под угрозой безопасности информации понимают потенциальную причину возникновения нежелательного инцидента информационной безопасности, который может нанести ущерб активам и нарушить состояние защищенности информации; инциденту может предшествовать несанкционированное изменение состояния актива, называющееся событием информационной безопасности.

Моделирование угроз — это идентификация всех угроз, которые могут нанести ущерб активам, и векторов атак, которые могут быть использованы источниками угроз для нанесения ущерба.

Под риском информационной безопасности понимают потенциальную возможность использования уязвимостей активов конкретной угрозой для причинения ущерба организации. Как и в классическом риск-менеджменте, есть следующие способы обработки киберриска: игнорировать, принять, избежать, передать, минимизировать. Выбор именно последнего, наиболее оптимального во многих случаях способа обработки риска предшествует разработке и внедрению систем и средств информационной безопасности. При этом при выборе и реализации конкретных мер по обеспечению информационной безопасности активов следует руководствоваться целесообразностью применения этих мер в контексте решаемой бизнес-задачи, стоимости актива и величины прогнозируемого ущерба, а также потенциальных затрат злоумышленников. Согласно общепринятому подходу, стоимость защитных мер не должна превышать стоимость актива или величину прогнозируемого ущерба, а расчетные целесообразные затраты на атаку для злоумышленника должны быть меньше, чем ожидаемая им прибыль от реализации этой атаки.

Ущерб от реализации атаки может быть прямым или непрямым. Прямой ущерб — это непосредственные очевидные и легко прогнозируемые потери компании, такие как утеря прав интеллектуальной собственности, разглашение секретов производства, снижение стоимости активов или их частичное или полное разрушение, судебные издержки и выплата штрафов и компенсаций и т.д. Непрямой ущерб может означать качественные или косвенные потери. Качественными потерями могут являться приостановка или снижение эффективности деятельности компании, потеря клиентов, снижение качества производимых товаров или оказываемых услуг. Косвенные потери — это, например, недополученная прибыль, потеря деловой репутации, дополнительно понесенные расходы.

Угроза безопасности информации возникает при наличии следующих взаимосвязанных компонентов: источника угрозы, уязвимости актива, способа реализации угрозы, объекта воздействия и самого вредоносного воздействия. Приведем пример: хакер (источник угрозы) атакует непропатченный веб-сервер компании (уязвимость актива) путем внедрения SQL-инъекции (способ реализации угрозы) в обслуживающую этот веб-сервер СУБД (объект воздействия) и незаконно получает конфиденциальную информацию (вредоносное воздействие).

Далее эти компоненты угрозы информационной безопасности будут рассмотрены подробнее.

1. Источником угрозы могут являться внешние или внутренние (по отношению к рассматриваемому объекту защиты) нарушители, третьи лица, силы природы.

Внешние нарушители не являются сотрудниками компании, легитимными пользователями внутренних информационных систем, аутсорсерами, подрядчиками, поставщиками, заказчиками и прочими лицами, связанными юридическими отношениями с рассматриваемой организацией. Такие нарушители не имеют легитимного доступа к объекту защиты (информационному активу) и классифицируются по ихнавыкам, возможностям и мотивации. Примерами внешних нарушителей могут быть как проправительственные хакеры-эксперты с государственной финансовой поддержкой или нанятые конкурентами киберпреступники, так и «хактивисты», профессиональные кибермошенники или даже подростки, вооруженные широкодоступными хакерским программами. Мерами противодействия внешним нарушителям является практически весь спектр «классических» способов обеспечения информационной безопасности: разработка и внедрение внутренних регламентирующих документов, средств защиты информации, мер активного противодействия, реагирование и расследование киберинцидентов и т.д. Организациям следует проводить регулярную оценку собственной подверженности риску атаки внешних злоумышленников, при которой нужно учитывать сферу деятельности, зависимость от информационных технологий, публичность, привлекательность для атакующих, широту охвата потенциальной атаки. В целом, именно внешние нарушители являются самым непредсказуемым и бесконтрольным фактором киберриска, требующим реализации самых современных мер и способов защиты.

Внутренними нарушителями могут считаться физические лица — сотрудники и руководители компании, а также юридические лица, которые имеют договорные отношения с компанией. Внутренние нарушители классифицируются по целенаправленности и злонамеренности их действий, а для осуществления целенаправленного несанкционированного доступа у злонамеренного инсайдера должны быть мотив, способ и соответствующая возможность для атаки. Поставщики услуг, оборудования или персонала также несут в себе риски информационной безопасности — известны случаи, когда причинами утечек становились поставщики IT-сервисов, производители вспомогательного оборудования и сотрудники компании-подрядчика. Повайдеры облачных сервисов также попадают в категорию потенциальных внутренних нарушителей, чему может свидетельствовать большое количество утечек данных из некорректно сконфигурированных облачных хранилищ. Следует отметить тенденцию последнего времени в виде стандартизации методов оценки и управления риском привлечения сторонних организаций: ЦБ РФ выпустил стандарт СТО БР ИББС-1.4-2018 «Управление риском информационной безопасности при аутсорсинге», а международный стандарт ISO 27036 можно использовать для управления информационной безопасностью при взаимодействии с поставщиками услуг, в том числе и с провайдерами облачных сервисов (руководствуясь ISO 27036-4:2016).

Кроме внешних и внутренних нарушителей не стоит забывать и о других источниках угроз: третьи лица и силы природы могу оказать существенное негативное влияние на деятельность компании. Так, третьими лицами можно считать органы государственной власти, последствия от вмешательства которых в работу компании могут быть соразмерны с воздействием стихийного бедствия. Новости о проведении следственных мероприятий могут негативно сказаться на имидже и репутации компании, а вынесенное предписание о приостановке деятельности на даже относительно непродолжительный срок может фактически означать уход компании с рынка. Такими же последствиями могут обернуться изъятие оборудования, опечатывание серверных помещений, арест ключевых руководителей компании. Мерами минимизации рисков, порожденных воздействием третьих лиц, должны быть как неукоснительное выполнение всех требований действующего законодательства, так и непрерывные внутренние compliance-проверки. Наконец, силами природы в контексте категоризации источников угроз являются стихийные бедствия, такие как природные и техногенные катастрофы, а также социальные катастрофы: эпидемии, военные действия, теракты, революции, забастовки и прочие форс-мажоры. Для минимизации рисков данных происшествий зачастую требуются большие финансовые вложения в системы обеспечения непрерывности деятельности и восстановления работоспособности, а также учет данных рисков на начальных этапах развития компании: следует тщательно выбирать месторасположение офисов с учетом местности, близости других учреждений и объектов инфраструктуры, погодных условий, состояния государства и социума, учитывать прогнозы экономического и социального развития конкретного региона присутствия. Кроме минимизации рисков воздействия стихийных бедствий описанными выше способами, компании могут выбрать и еще один способ обработки данных рисков — страхование. При продуманной и грамотно выбранной схеме страховых выплат можно нивелировать ущерб от воздействия непреодолимых сил на бизнес. Однако, любому руководителю и сотруднику всегда стоит помнить о том, что жизнь человека бесценна по сравнению с даже самым прибыльным бизнесом, поэтому при любых обстоятельствах спасение жизней и здоровья людей должно быть первым приоритетом.

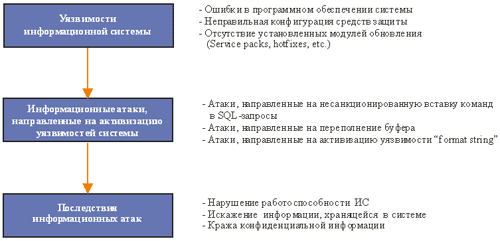

2. Уязвимость — это недостаток средств защиты информационной системы, который может быть использован нарушителем (как внешним, так и внутренним) для реализации угроз информационной безопасности. Уязвимости информационной системы могут быть порождены как ошибками при создании, внедрении или эксплуатации системы, так и слабостью наложенных защитных средств и примененных мер.

С логической точки зрения, не может существовать идеально защищенных и безопасных информационных систем, которые при этом не находятся в изолированном пространстве, а выполняют свою бизнес-функцию, поэтому даже в самой казалось бы надежной и проверенной системе могут оказаться уязвимости. Российский стандарт ГОСТ Р 56546-2015 выделяет несколько возможных типов уязвимостей: уязвимости кода, конфигурации, архитектуры, организационная уязвимость, многофакторная уязвимость. Данный стандарт указывает и на потенциальные места возникновения уязвимостей: общесистемное, прикладное, специальное ПО, технические средства, сетевое оборудование, средства защиты. Уязвимость характеризуется степенью своей опасности, которая стандартом ГОСТ Р 56546-2015 определяется как сравнительная величина, характеризующая подверженность информационной системы уязвимости и влияние этой уязвимости на нарушение свойств безопасности информации (конфиденциальность, целостность, доступность).

Общепринятым способом расчета опасности уязвимости в количественном выражении является использование метрики CVSS (Common Vulnerability Scoring System) американского Национального института стандартов и технологий (NIST, National Institute of Standards and Technology). Данная метрика позволяет описать основные особенности уязвимости и количественно оценить её опасность (по шкале от 0 до 10) в зависимости от сложности эксплуатации, влияния на свойства безопасности актива, наличия готового эксплойта и его доступности для злоумышленника, возможности устранить уязвимость, уровня достоверности сообщения о наличии уязвимости, а также в привязке к конкретной среде эксплуатации уязвимой системы.

Идея централизованно регистрировать и классифицировать уязвимости нашла свою реализацию в нескольких официальных реестрах уязвимостей, таких как MITRE CVE (Common Vulnerabilities and Exposures), БДУ ФСТЭК России (Банк данных угроз безопасности информации), NIST NVD (National Vulnerability Database), CERT/CC VND (Vulnerability Notes Database).

Реестр CVE организации MITRE ведется с 1999 года, и за это время в нем были сохранены данные о более чем 115 тысячах уязвимостей. Информацию в данный реестр вносят CNA (CVE Numbering Authorities) — зарегистрированные организации (такие как государственные CERT’ы), компании-производители ПО, а также независимые исследователи безопасности, которые имеют полномочия присваивать обнаруженным уязвимостям идентификатор вида CVE-YYYY-NNNN, где YYYY — год обнаружения уязвимости, а NNNN — её порядковый номер. В настоящий момент в списке CNA присутствуют 98 организаций и лиц, среди которых есть две российских компании — Яндекс и Лаборатория Касперского.

Российский реестр БДУ находится в ведении ФСТЭК России и ГНИИИ ПТЗИ. С 2015 года он пополнился информацией о более чем 21 тысяче уязвимостей, имеющих идентификаторы вида BDU: ГГГГ-ННННН, где ГГГГ — год обнаружения, а ННННН — порядковый номер уязвимости. Данный реестр характерен тем, что содержит уникальную информацию об уязвимостях в ПО российской разработки, которая не представлена в других реестрах, а также позволяет разработчикам отечественных средств защиты информации получать актуальные данные об уязвимостях из надежного государственного источника. Любой нашедший уязвимость гражданин или организация могут отправить информацию о ней через веб-форму или по электронной почте непосредственно во ФСТЭК России.

Кроме указанных официальных, существует и большое количество альтернативных реестров уязвимостей и эксплойтов, которые ведутся как разработчиками ПО (например, Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware и прочие), так и отдельными организациями и энтузиастами.

Причиной возникновения уязвимости может быть ошибка, допущенная при разработке или настройке ПО. Американский Национальный институт стандартов и технологий классифицирует 124 типа ошибок в своем перечне CWE (Common Weakness Enumeration). Более того, для каждой из приведенных ошибок на сайте организации MITRE приведено её подробное описание с примерами уязвимого кода, указаниями по обнаружению и устранению подобных ошибок с привязкой к стадиями разработки ПО, а также со ссылками на зарегистрированные уязвимости CVE, которые были вызваны данной ошибкой, и на шаблоны атак CAPEC (Common Attack Pattern Enumeration and Classification), связывающие ошибку и возможные атаки.

ФСТЭК России создала реестр угроз безопасности информации в качестве отечественной альтернативы классификатору MITRE CAPEC. Данный реестр на текущий день содержит 213 типов угроз, при этом каждый тип угрозы имеет свой уникальный идентификатор (вида УБИ.***), описание угрозы, источника, объекта воздействия и последствий от её реализации. Доступен поиск по названию, источнику или последствиям реализации угрозы. При этом в реестре содержатся не только чисто технические угрозы, но и организационные, такие как, например, УБИ.040 (Угроза конфликта юрисдикций различных стран), УБИ.056 (Угроза некачественного переноса инфраструктуры в облако) или УБИ.134 (Угроза потери доверия к поставщику облачных услуг).

Для выявления уязвимостей можно применять как автоматизированные системы (сканеры уязвимостей, системы управления конфигурациями и версиями), так и проводить оценку защищенности и тесты на проникновение, в результате чего организация получает информацию о наличии потенциально эксплуатируемых уязвимостей. Однако нужно помнить, что каждый день появляется в среднем несколько десятков новых уязвимостей, так что эпизодическим анализом обходиться не следует, а стоит выстраивать непрерывный процесс управления уязвимостями. В его рамках организации могут циклически проходить инвентаризацию, классификацию и приоритизацию активов, анализ текущей защищенности, поиск уязвимостей и их обработку (устранение/минимизация/изоляция/принятие) в соответствии с их критичностью, последующую проверку и оценку эффективности пройденных шагов.

3. Способы реализации угроз также поддаются классификации. Например, ФСТЭК России предлагает следующие категории методов реализации угроз: несанкционированный сбор информации, исчерпание ресурсов, инъекция, подмена при взаимодействии, манипулирование сроками и состоянием, злоупотребление функционалом, вероятностные методы, нарушение аутентификации, нарушение авторизации, манипулирование структурами данных, анализ целевого объекта, манипулирование ресурсами, использование технических отказов и ошибок, получение физического доступа, использование слабостей организации.

Проект MITRE ATT&CK является базой знаний о способах реализации угроз, расширяя список методов до тактик, техник и процедур (TTPs — Tactics, Techniques, Procedures), применяемых атакующими. MITRE ATT&CK связан с классификатором шаблонов атак MITRE CAPEC, о котором мы говорили ранее. Для каждой из тактик атак приводится перечень конкретных техник, которые сопровождаются детальным техническим описанием реализации атаки, списком ПО, используемого атакующими, и идентификаторами конкретных киберпреступных группировок, использующих в соответствии со своим «почерком» те или иные TTPs, по которым атаку можно атрибутировать для успешного противодействия или расследования.

4. Объектами вредоносного воздействия при атаке могут быть все активы компании, как материальные, так и нематериальные: люди, информация, процессы разработки, производства и поставки, каналы передачи данных, программные и аппаратные средства и компоненты систем. При этом следует помнить, что именно люди — сотрудники, руководители, аутсорсеры — являются зачастую самым слабым звеном в системе обеспечения информационной безопасности компании. Если технические средства защиты функционируют в соответствии с заложенными в них правилами и для их эффективной работы достаточно произвести корректную настройку, то для минимизации «человеческого фактора» при кибератаках следует непрерывно вести разъяснительную работу с персоналом и проводить тренировки и обучение, учитывая психологические и социокультурные особенности поведения сотрудников.

5. Видами вредоносного воздействия, как правило, являются нарушение целостности, конфиденциальности, доступности информационных ресурсов, а также атаки на неотказуемость, подлинность, подотчетность информации.

Интересными примерами нарушения целостности могут являться разнообразные способы манипулирования и мошенничества с данными, такие как Data Diddling (скрытое внесение некорректных изменений в систему с целью сохранения искаженных сведений и получения от этого финансовой выгоды в дальнейшем — например, для манипулирования финансовой отчетностью компании и стоимостью акций), Salami Fraud (внесение большого количества очень малозаметных изменений на протяжении длительного времени, что в итоге приводит к значительным последствиям — например, списание 10 копеек с каждого банковского счета всех клиентов на протяжении года), «логические бомбы» (внедрение программных закладок, приводящих к искажению хранящихся/обрабатывающихся данных при наступлении определенных условий — например, несанкционированное начисление повышенных процентов по вкладу определенному сотруднику банка после его увольнения).

Нарушение конфиденциальности информации чревато не только очевидными последствиями в краткосрочной перспективе, например, при обнаружении персональных данных клиентов в отрытом доступе, но и тем, что украденная информация может неожиданно «всплыть» через несколько лет после факта компрометации — например, порочащие компанию или руководителя сведения могут быть разглашены накануне IPO или назначения на новую должность. Кража ноу-хау компании конкурентами может привести не только к потере конкурентных преимуществ и доли на рынке, но и к фактам вымогательства со стороны атаковавших конкурентов, угрожающих предать огласке «серые» способы ведения бизнеса компанией.

Атаки, в результате которых нарушается доступность информации, как правило, оказываются самыми легкими для обнаружения, одновременно являясь чрезвычайно разрушительными с точки зрения осуществления операционной деятельности и сохранения репутации. Примерами могут являться как нашумевшие международные эпидемии WannaCry или NotPetya, так и DDoS-атаки на российские платежные системы и банки. Организации и частные лица также всё чаще сталкиваются с вирусами-вымогателями, которые становятся опаснее год от года и способны приостановить функционирование целых предприятий.

Описанные выше совокупные компоненты угроз информационной безопасности (источники, уязвимости и способы реализации угроз, объекты и виды вредоносного воздействия) могут быть нейтрализованы защитными мерами, которые традиционно подразделяются на организационные, технические, физические и применяются к сотрудникам, процессам и технологиям. По целям применяемых мер существует разделение на предупредительные, директивные, превентивные, сдерживающие, корректирующие, восстановительные, расследовательные и компенсирующие меры.

Основными международными стандартами практического обеспечения информационной безопасности являются ISO/IEC 27001:2013 Information security management systems – Requirements («Системы менеджмента информационной безопасности – Требования») и NIST SP 800-53 Security and Privacy Controls for Information Systems and Organizations («Меры обеспечения безопасности и конфиденциальности для информационных систем и организаций»), которые включают в себя описание организационных и технических требований для разработки целостной системы обеспечения и управления информационной безопасностью. Следует отметить, что все меры защиты, описанные в стандарте NIST SP 800-53, включают в себя также и конкретные шаги по реализации соответствующей меры, что делает этот документ гораздо более подробным, нежели стандарт ISO/IEC 27001:2013.

Внедрение различных технических средств защиты целесообразно производить только после прохождения основных этапов построения комплексной системы управления информационной безопасностью: разработки внутренних нормативных документов в области риск-менеджмента и кибербезопасности, инвентаризации и классификации активов, оценки и анализа рисков, технико-экономического обоснования внедрения конкретных типов средств защиты. Следует также учесть, что даже самое современное и «продвинутое» средство требует тонкой настройки для выполнения защитных бизнес-функций в конкретной компании, поэтому для экономически эффективного использования потребуется сначала выработать понимание того, какие именно риски будет закрывать та или иная система киберзащиты, а затем соответствующим образом её настроить и непрерывно поддерживать в актуальном состоянии.

В заключение хотелось бы еще раз отметить, что развитие и польза от применения современных информационных технологий идут рука об руку с ассоциированными с ними рисками и угрозами. Поэтому внедрение информационных технологий, как любой новый проект, несущий в себе определенную неизвестность, следует сочетать с анализом и обработкой рисков. Однако зачастую бытует устаревший подход, при котором вопросы обеспечения информационной безопасности рассматриваются в отрыве от бизнес-контекста, а также не сочетаются с управлением рисками. Только целостное понимание компонентов актуальных угроз информационной безопасности вкупе с применением методик оценки рисков внедрения и эксплуатации тех или иных информационных систем, а также понимание современных способов нейтрализации угроз защитными мерами принесет вам пользу при выборе ИТ-стратегии развития компании и её цифровой трансформации, а также при внедрении и использовании тех или иных информационных технологий, продуктов и сервисов.

Угрозы безопасности информационной системы

Исследования и анализ многочисленных

случаев воздействий на информацию и

несанкционированного доступа к ней

показывают, что их можно разделить на

случайные и преднамеренные. Последствия,

к которым может привести реализация

угроз, классифицируются в соответствии

с тремя основными свойствами информации:

доступностью, конфиденциальностью,

целостностью.

Случайные угрозы

В процессе ввода, хранения, передачи,

обработки, вывода информация подвергается

различным случайным воздействиям. На

аппаратном уровне результатом таких

воздействий может оказаться физическое

изменение уровня сигнала в цифровом

коде, несущем информацию. На программном

уровне в результате случайных воздействий

может произойти изменение алгоритма

обработки информации на непредусмотренный,

результатом чего может стать в лучшем

случае остановка вычислительного

процесса, а в худшем – его модификация.

Причинами случайных воздействий при

эксплуатации ИС могут быть:

Отказы и сбои аппаратуры

Помехи на линиях связи

Ошибки человека: логические (неправильные

решения), сенсорные (неправильное

восприятие), оперативные (неправильная

реализация решения)Схемные и системотехнические ошибки

разработчиковСтруктурные, алгоритмические и

программные ошибкиАварийные ситуации, стихийные бедствия

и другие воздействия.

Преднамеренные угрозы

Преднамеренные угрозы – действиями

человека, направленные на осуществление

несанкционированных действий в

информационной системе. Разделение

действий на санкционированные и

несанкционированные обычно проводят

в соответствии с принятой политикой

безопасности. Таким образом, политику

безопасности можно понимать как

совокупность правил использования

ресурсов ИС.

Во время функционирования узлов сети

происходят различные события, которые

изменяют состояния этих узлов. Данные

события могут быть представлены с точки

зрения безопасности при помощи двух

составляющих — действия и адресата.

Действия — это шаги, предпринимаемые

субъектом системы (пользователем,

процессом и т. д.) для достижения некоего

результата. К действиям можно отнести:

чтение, копирование, модификацию,

удаление и т. д. Адресат — это

логический (учетная запись, процесс или

данные) или физический (узел сети, сеть,

компонент) объект системы.

Примером выполнения является доступ

пользователя к файлу. В том случае, когда

событие выполняется в соответствие с

политикой безопасности, это – рядовое

событие. Событие – минимальная единица,

которой оперируют средства защиты.

Как только событие нарушает политику

безопасности, оно сразу рассматривается

как часть атаки.

Уязвимости ИС

Уязвимость информационной системы

— это любая характеристика

информационной системы, использование

которой нарушителем может привести

к реализации угрозы. Угрозой

информационной системе называется

потенциально возможное событие, действие,

процесс или явление, которое может

вызвать нанесение ущерба (материального,

морального или иного) ресурсам

системы.

АНАЛИЗ УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ СИСТЕМЫ | Опубликовать статью РИНЦ

Киверина Н.Ш.

Кандидат технических наук, Евразийский национальный университет имени Л.Н.Гумилева

АНАЛИЗ УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ СИСТЕМЫ

Аннотация

В статье описывается метод анализа уязвимостей любой информационной системы. Также представлены по категориям угрозы безопасности. С помощью данной методики составляется документ, содержащий описание информационной системы, ее компонент, всех потенциальных для системы угроз и мер, необходимых для их устранения.

Ключевые слова: угрозы безопасности, информационные системы, анализ.

Kiverina N.SH.

Candidate of Technical Sciences, Eurasian National University of L.N.Gumilev

ANALYSIS OF THE VULNERABILITY OF AN INFORMATION SYSTEM

Abstract

Describes a method of analysis of any information system vulnerabilities. Also represented are a security threat. Using this technique, a document containing a description of the information system, its components, all potential for threats and actions needed to address them.

Keywords: security threats, information systems, analysis.

Обеспечение защищенности информационной системы является одним из важнейших этапов ее разработки и поддержки. Очевидно, что информационная система, отданная в производство без каких-либо средств защиты от угроз, не несет никакой практической и материальной ценности. Например, система совершения и обработки торговых сделок, реализованная без использования алгоритмов шифрования, не может гарантировать целостность обрабатываемых данных. Естественно, такая система не должна и не будет использоваться в реальных торговых операциях. При проектировании любой новой информационной системы, а также при использовании уже реализованной системы стоит проблема гарантии ее защищенности от компрометации. Гарантия нужна не только для конечного пользователя, но и, например, для лица, выделяющего средства на разработку информационной системы. Анализ защищенности разрабатываемой системы рекомендуется проводить с помощью моделирования потенциальных угроз. В последнее время новые уязвимости появляются каждый день, поэтому важно уметь классифицировать угрозы и оценивать их по степени риска. Информационная безопасность определяется всеми аспектами, связанными с достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки. Защита информации должна носить комплексный характер, однако, необходимо учитывать возможность возникновения угроз, специфичных для данной информационной системы. На этапе проектирования системы защиты информации важно не упустить существенных деталей и, в то же время, не переоценить некоторые из них. Необходимо знать о характере возможных опасностей, классифицировать угрозы и проводить меры по их устранению. Основной принцип обеспечения безопасности информационной системы лежит в анализе потенциальных угроз, проведении мер по их устранению и последующем анализе состояния безопасности системы. Моделирование угроз позволяет структурировать процесс обеспечения безопасности информационной системы и обозначить угрозы, которые способны нанести наибольший ущерб и которые необходимо устранить в первую очередь. Нельзя обеспечить безопасность информационной системы без должного понимания специфики и происхождения угроз. Обычно, уязвимости устраняются по мере их обнаружения, часто случайным образом. Используя этот подход, невозможно ответить на вопрос: «Достаточно ли безопасна информационная система?». Моделирование угроз не является единовременным процессом. Это итеративный подход, который начинается с ранних стадий разработки системы и продолжается на протяжении всего ее жизненного цикла. Необходимость итеративного подхода обусловлена двумя причинами. Во-первых, физически невозможно обнаружить и зафиксировать все потенциальные для системы угрозы за один раз. Во-вторых, разрабатываемое приложение (информационная система) непременно адаптируется под постоянно изменяющиеся пользовательские и функциональные требования. Поэтому моделирование угроз необходимо повторять на протяжении всего развития информационной системы. Специалисты по безопасности компании Microsoft предложили процесс моделирования угроз, состоящий из шести этапов [1]: 1. Определение защищаемых ресурсов. 2. Обзор архитектуры. 3. Декомпозиция системы. 4. Определение угроз. 5. Документация угроз. 6. Приоритезация угроз. На первом этапе определяются все ресурсы, которые необходимо защищать. Это могут быть конфиденциальные данные, базы данных, веб-страницы и т.д. Далее проводится документация функций информационной системы, ее архитектуры, физической конфигурации и технологий, использованных для ее реализации. Возможен поиск уязвимостей в дизайне информационной системы. Определение используемых в реализации технологий поможет не упустить специфичных для них уязвимостей и в дальнейшем сконцентрироваться на их устранении. На этапе декомпозиции система разбивается на компоненты для создания профиля безопасности (который описывает реализацию аутентификации, авторизации, криптографии и других аспектов безопасности в системе). Проверяются основные вопросы безопасности, выделяются границы доверия, потоки данных и их входные точки. Система анализируется на исполнение следующих свойств: проверка пользовательских данных, аутентификация и авторизация, криптографическая защита передачи данных, управление исключениями, аудит и др. Профиль безопасности описывает реализацию аутентификации, авторизации, криптографии и других аспектов безопасности в системе. Далее определяются потенциальные угрозы для всех компонент системы. Компания Microsoft предлагает методику STRIDE для определения и категоризации угроз [2]. Моделирование при помощи STRIDE поможет обеспечить исполнение в информационной системе всех свойств безопасности. STRIDE – аббревиатура от: Spoofing Identity (подмена личности). Tampering with Data (изменение данных). Repudiation (отказ от совершенной операции). Information Disclosure (разглашение сведений). Denial of Service (отказ в обслуживании). Elevation of Privilege (повышение прав доступа).

По этой методике определяются угрозы для каждого компонента информационной системы в зависимости от категории угрозы. Угрозы типа «Подмена личности» актуальны для систем, в которых реализуются разные уровни доступа пользователей. Пользователь не должен иметь возможность притвориться другим пользователем или прочитать атрибуты другого пользователя. Угрозы типа «Изменение данных» реализуют возможность пользователя повлиять на логику работы системы через доступные интерфейсы. Система должна тщательно проверять все исходящие от пользователя данные в процессе их использования и вплоть до момента их сохранения в системе. При недостаточном аудите транзакций в системе угрозы типа «Отказ от совершенной операции» реализуют возможность пользователя отказаться от выполненных им каких-либо действий в системе, что может повлиять на достоверность циркулирующей по системе информации. Например, пользователь может заявить «Я не перечислял денежные средства на этот счет». При недостаточном аудите операций невозможно проверить данное заявление. Угрозы типа «Разглашение сведений» реализуют возможность публикации конфиденциальных данных в системе. Возможно, в системе обнаружится утечка информации. Дизайнеры системы также должны учитывать тот факт, что на нее будут проводиться атаки типа DoS (отказ в обслуживании). Необходимо убедиться, что ресурсоемкие процессы будут недоступны неавторизованным пользователям. Такими процессами могут являться: чтение больших файлов, сложные вычисления, исполнение длинных запросов к базе данных и т.д. Если в системе различаются пользовательские и административные роли, то необходимо убедиться в невозможности повышения прав доступа. Все действия в системе должны проверяться по матрице доступа. На следующем этапе моделирования все определенные угрозы необходимо зафиксировать в представленном далее виде:

- Описание угрозы.

- Объект возможной атаки.

- Риск.

- Возможный сценарий атаки.

- Предпринимаемые меры по устранению угрозы.

На последнем этапе процесса расставляются приоритеты по устранению угроз в зависимости от их риска. Это позволит заняться в первую очередь угрозами, которые могут нанести системе наибольший ущерб. Экономически невыгодно устранять абсолютно все определенные угрозы, поэтому возможно опустить угрозы, вероятность реализации которых стремится к нулю и ущерб от которых минимален. В итоге, для разработчиков информационной системы представляется документ, позволяющий им сформировать отчетливое понимание о потенциальных угрозах и рисках.

Литература

- Meier J. D., Mackman A., Dunner M., Vasireddy S., Escamilla R., Murukan A. Improving Web Application Security: Threats and Countermeasures [Электронный ресурс]. URL: http://msdn.microsoft.com/en-us/library/ff648644.aspx (дата обращения: 22.05.2015).

- The STRIDE Threat Model [Электронный ресурс]. URL: http://msdn.microsoft.com/en-us/library/ee823878%28v= cs.20%29.aspx (дата обращения: 10.05.2015).

References

- Meier J. D., Mackman A., Dunner M., Vasireddy S., Escamilla R., Murukan A. Improving Web Application Security: Threats and Countermeasures URL: http://msdn.microsoft.com/en-us/library/ff648644.aspx

- The STRIDE Threat Model . URL: http://msdn.microsoft.com/en-us/library/ee823878%28v= cs.20%29.aspx.

Понятия «безопасность» и «информационная безопасность. Различные точки зрения на эти термины.

Безопасность — состояние защищённости

жизненно-важных интересов личности,

общества, организации, предприятия от

потенциально и реально существующих

угроз, или отсутствие таких угроз.

Безопасность информации (данных) —

состояние защищенности информации

(данных), при котором обеспечены её (их)

конфиденциальность, доступность и

целостность.

Информационная безопасность —

защита конфиденциальности, целостности

и доступности информации.

1. Конфиденциальность: обеспечение

доступа к информации только авторизованным

пользователям.

2. Целостность: обеспечение достоверности

и полноты информации и методов её

обработки.

3. Доступность: обеспечение доступа к

информации и связанным с ней активам

авторизованных пользователей по мере

необходимости.

ИБ – защита информационных активов

организации. Уровень защищенности

информационных активов определяется

либо требованиями федеральных законов,

либо возможностями самой организации

степени понимания необходимости лица,

принимающего решения.

Какие направления включает в себя комплекс мер по защите информации?

Понятие «угрозы информационной безопасности». Статистика и примеры угроз. Проблемы моделирования угроз.

Угроза – запугивание, обещание

причинить кому-либо вред или зло.

Возможная опасность.

У – совокупность условий и факторов,

создающих потенциальную или реальную

опасность нарушения безопасности

информации (Р 50.1.056-2005)

У – потенциальная причина инцидента,

который может нанести ущерб системе

или организации (ИСО 13355-2006)

Перечень угроз (ИСО 13355-3):

— Преднамеренные (повреждение,

проникновение, несанкционированный

доступ, изменение маршрута движения

сообщений, забастовки, отключение

питания, боевые действия)

— Преднамеренные антропогенные (хакеры,

крекеры, фрикеры)

— Непреднамеренные природные

(землетрясения, затопления, ураганы,

молнии)

— Непреднамеренные антропогенные

(ошибки, незнание)

— Непреднамеренные технические (отказы,

сбои)

Проблемы моделирования угроз:

-Моделирование угроз сегодня трактуется

как обязательный компонент при организации

защиты информации. Однако, при использовании

опыта мировых практик, в этом нет

необходимости.

— При построении системы защиты информации

на основе анализа рисков необходим этап

разработки модели угроз, но сегодня

отсутствуют стандарты описания этих

угроз (IDEF)

— Моделирование угроз сегодня никак

не связано с бизнес-процессами!!!

Понятие «уязвимость информационной системы». Примеры уязвимостей.

Уязвимость(информационной системы) —

недостаток в системе, используя который,

можно нарушить её целостность,

конфиденциальность, доступность и

вызвать неправильную работу.

Толкование:

Условием реализации угрозы безопасности

обрабатываемой в системе информации

может быть недостаток или слабое место

в информационной системе.Если уязвимость соответствует угрозе,

то существует риск.

Уязвимость может быть результатом

ошибок программирования, недостатков,

допущенных при проектировании системы,

ненадежных паролей, вирусов и

других вредоносных

программ, скриптовых, а

также SQL-инъекций.

Некоторые уязвимости известны только

теоретически, другие же активно

используются и имеют известные эксплойты.

Обычно уязвимость позволяет атакующему

«обмануть» приложение — заставить его

совершить действие, на которое у того

не должно быть прав. Это делается путем

внедрения каким-либо образом в программу

данных или кода в такие места, что

программа воспримет их как «свои».

Некоторые уязвимости появляются из-за

недостаточной проверки данных, вводимых

пользователем, и позволяют вставить

в интерпретируемый код

произвольные команды (SQL-инъекция, XSS).

Другие уязвимости появляются из-за

более сложных проблем, таких как запись

данных в буфер без проверки его границ

(переполнение

буфера).

Метод информирования об уязвимостях

является одним из пунктов спора в

сообществе компьютерной безопасности.

Некоторые специалисты отстаивают

немедленное полное раскрытие информации

об уязвимостях, как только они найдены.

Другие советуют сообщать об уязвимостях

только тем пользователям, которые

подвергаются наибольшему риску, а полную

информацию публиковать лишь после

задержки или не публиковать совсем.

Такие задержки могут позволить тем, кто

был извещён, исправить ошибку при помощи

разработки и применения патчей,

но также могут и увеличивать риск для

тех, кто не посвящён в детали.

Существуют инструментальные средства,

которые могут помочь в обнаружении

уязвимостей в системе. Хотя эти инструменты

могут обеспечить аудитору хороший обзор

возможных уязвимостей, существующих в

сети, они не могут заменить участие

человека в их оценке.

Для обеспечения защищённости и целостности

системы необходимо постоянно следить

за ней: устанавливать обновления, и

использовать инструменты, которые

помогают противодействовать возможным

атакам. Уязвимости обнаруживались во

всех основных операционных системах,

включая Microsoft

Windows, Mac

OS, различные варианты UNIX (в

том числе GNU/Linux)

и OpenVMS.

Так как новые уязвимости находят

непрерывно, единственный путь уменьшить

вероятность их использования против

системы — постоянная бдительность.

Распространённые типы уязвимостей

(примеры) включают в себя:

Нарушения безопасности

доступа к памяти, такие как:

Ошибки проверки

вводимых данных, такие как:

ошибки

форматирующей строкиНеверная поддержка

интерпретации метасимволов командной

оболочкиSQL-инъекция

Инъекция

кодаE-mail

инъекцияОбход

каталоговМежсайтовый

скриптинг в веб-приложениях

Состояния

гонки, такие как:

Ошибки путаницы

привилегий, такие как:

Эскалация

привилегий

(это эксплуатация уязвимостей в компьютерной

системе для получения

доступа к ресурсам, которые обычно

защищены от приложения или пользователя.

Результатом является то, что приложение

выполняет какие-либо действия в контексте

безопасности другого

пользователя, разработчика, системного

администратора или суперпользователя.)